랜섬웨어는 최근 급증하는 사이버공격 유형으로, 피해자의 데이터를 암호화하여 사용 금지를 강요하고 해제 비용을 요구하는 악성 코드입니다. 비트락커(BitLocker) 랜섬웨어는 특히 위험하며, 드라이브 전체를 암호화하여 심각한 피해를 입힐 수 있습니다. 이 글에서는 BitLocker 랜섬웨어 감염 시 초기 대응 방법을 단계별로 안내하여 피해 최소화를 돕겠습니다.

1. 비트락커 BitLocker 랜섬웨어 감염 초기 대응의 중요성

비트락커(BitLocker) 랜섬웨어는 감염 초기 단계에서 신속하고 정확한 대응을 통해 복구 가능성을 높일 수 있습니다. 즉각적인 조치를 취하지 않으면 암호화된 데이터를 복구하기 어려워지고, 피해 규모가 확대될 수 있습니다.

[드라이브 전체 암호화의 오해]

1) 윈도우 서버대상 비트락커 기능을 이용하여 드라이브 전체를 암호화 c:\, d:\

2) 비트락커 랜섬웨어는 드라이브를 암호화 하지만 내부적으로 파일단위로 암호화 하는 기술입니다.

3) 우선적으로 드라이브를 엑세스 할 수 없도록 진행하고 천천히 파일단위로 암호화 진행

4) 대부분의 고객은 이미 비트락커 랜섬웨어에 감염되었다고 판단하여 서버를 계속 켜둔 상태로 방치

5) 감염 즉시 서버 전원을 끄셔야(셧다운) 시켜야 디지털 포렌식으로 복구키를 찾을 수 있습니다.

6) 해커는 스크립트를 이용하여 암호화 드라이브에 복구키를 숨겨두는 방식을 사용

[초기대응의 중요성]

1) 일부 고객들은 랜섬웨어에 감염되었다고 하드디스크를 포맷하거나 새로운 하드디스크로 교체를 합니다. 여기서 1차 실수가 발생합니다.

2) 디지털 포렌식을 통해 비트락커 복구키와 데이터베이스를 복구할 가능성이 남아 있습니다. 그러니 하드디스크를 절대 포맷하지 마세요!

3) 비트락커 랜섬웨어에 감염된 것을 인지한 경우 바로 서버 전원을 끄셔서 추가적인 피해를 막기 바랍니다.

4) SATA, SAS, SSD, M.2 디스크 방식에 따라 파일 암호화 속도가 다릅니다. 보통 서버의 경우 SAS 디스크를 사용하기 때문에 파일단위 암호화가 그렇게 빠르지 않아 디지털 포렌식으로 복구키를 찾을 수 있습니다. 서버의 경우 복구키를 찾을 수 있는 확률은 70% 정도이며, 복구키를 찾지 못하더라도 정밀한 분석과 디지털 포렌식을 통해 소중한 데이터를 복구할 가능성이 많이 남아 있습니다. 자체적으로 섣부른 조치를 하지 마시고 바로 전문가에게 복구를 의뢰하시기 바랍니다.

2. 초기 대응 단계별 가이드

- WTG (Windows to Go)

2.1 외장형 부팅 Windows Server OS설치

비트락커 랜섬웨어에 감염되면 우선적으로 드라이브를 암호화 하고 순차적으로 내부 파일을 암호화 하는 방식이기 때문에 기존 OS로 부팅하면 파일단위 암호화가 계속 진행됩니다. 그래서 외장형으로 부팅을 해야합니다. Rufus프로그램을 이용해서 Windows To Go 외장형 SSD, HDD에 동일한 OS를 설치하여야 하며, 꼭 동일한 OS가 아니여도 상관은 없지만 대부분의 윈도우서버는 SAN을 사용하기 때문에 SAN을 인식시키기 위해 동일한 OS를 추천합니다. WTG를 이용하여 외장형 부팅 디스크를 만들고 부팅 후 OS 드라이브와(C:\) 영역과 암호화 된 디스크를 FTK Imager를 이용하여 포렌식 이미지를 만듭니다. 이때 중요한 것은 암호화 된 모든 디스크를 이미지를 만들어야 합니다. 아래 작업은 일반 PC에서 작업하셔도 상관없습니다.

Rufus Download Link : https://rufus.ie/ko/

Windows Server ISO Download Link :

https://www.microsoft.com/ko-kr/evalcenter/download-windows-server-2016

https://www.microsoft.com/ko-kr/evalcenter/download-windows-server-2019

드라이브 속성 항목

장치 : OS를 설치할 외장 디스크를 선택

부팅 선택 : 다운로드 받은 Server의 ISO 파일을 선택

이미지 옵션 : Windows To Go 선택 (중요)

파티션 : GPT 선택

포멧 옵션

볼륨레이블 : 각자 원하는 이름으로 작성

파일 시스템 : NTFS

시작을 클릭하고 설치하면 간단한 질문과 함께 외장형 SSD,HDD에 Windows Server가 설치됩니다. 설치된 외장형 디스크를 서버에 연결 한 후 부팅하면 CMOS Setup으로 들어가셔서 부팅 순서를 OS가 설치 된 외장형 디스크를 선택해 주시면 됩니다.

이 부분은 서버마다 다릅니다. CMOS에서 부팅순서를 변경하는 방법과 부팅 시 부팅 옵션에 부팅순서를 임시로 변경할 수 있는 방법이 있습니다. 임시부팅은 재부팅 후 원복됩니다. 서버는 주로 F6 버튼이나 F11 버튼이 부팅순서를 임시로 변경할 수 있는 키 입니다. 이것도 서버마다 다를 수 있습니다.

2.2 외장형 디스크로 부팅

외장형 디스크로 부팅이 되면 기존 서버의 C드라이브는 지금 D드라이브 또는 설치 방법에 따라 E드라이브 인식이 되고 암호화 된 디스크는 금색으로 표시됩니다. 금색으로 표시된다는 것은 비트락커(BitLocker)로 잠겨있다는 표시입니다.

2.3 FTK Imager를 이용하여 디스크 이미지 만들기

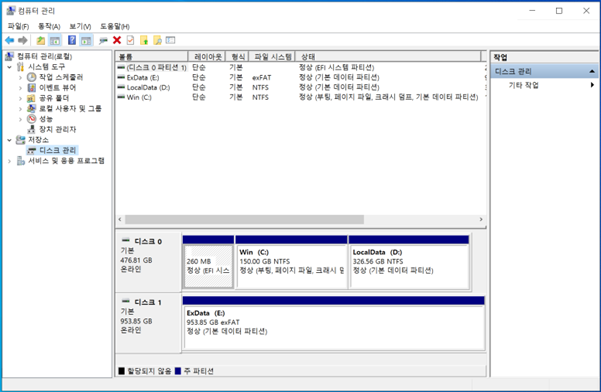

이제부터 용량이 큰 외장디스크를 준비하셔야 합니다. 서버의 Raid 상황에 따라 다르지만 물리 디스크의 용량보다 커야 합니다. 물리디스크는 컴퓨터 디스크 관리에서 확인 가능합니다.

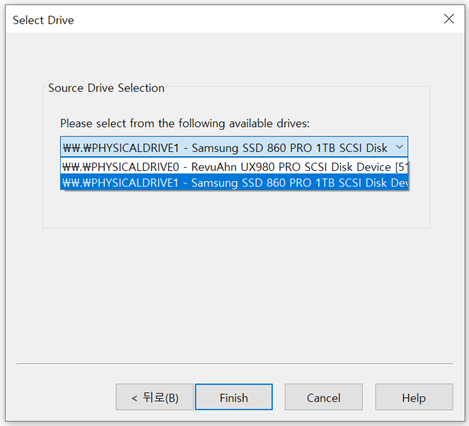

이미지를 만들 암호화된 물리 디스크를 선택해야 합니다.

이미지를 저장할 경로를 설정하면 됩니다. Verify images after they are created 옵션을 빼고 진행해야 합니다.

Raw(dd)타입을 선택하면 됩니다.

포렌식 이미지의 정보를 입력하는 부분은 무시하셔도 됩니다.

이미지를 저장할 경로와 이미지 파일명을 입력하시면 됩니다. 여기서 중요한 부분은 Image Fragment Size를 꼭 0으로 해주셔야 합니다. 그래야 한 개의 파일로 만들어 집니다.

Verify images after they are created 옵션이 체크 되었을 경우 이미지 생성시간이 두배로 소요됩니다.

3. 결 론

비트락커 랜섬웨어 감염에 대한 디지털 포렌식을 하면 공통적인 부분이 많습니다. 예를 들어 Administrator 계정을 그대로 사용하였고, 알려진 포트 3389를 그대로 사용하였습니다. 추가로 내부에 모든PC가 서버로 원격제어 접속이 가능하였고 해커의 공격이 최적의 상태로 운영되고 있었습니다. 이러한 상태로 운영된다면 스크립트로 동작하는 비트락커(BitLocker)를 막을 수 있는 방법은 없습니다.

운영되는 윈도우 서버가 랜섬웨어에 감염되면 당황스럽기는 모두 동일합니다. 얼마나 빨리 정확하게 파악하고 행동하냐에 따라 회사의 피해가 달라집니다. 한국랜섬웨어방어센터(KRDC)는 고객사의 윈도우 서버가 랜섬웨어 감염 시 빠른 복구와 컨설팅을 진행하여 고객의 피해를 최소화 하고 있습니다.

비트락커(BitLocker) 랜섬웨어는 심각한 피해를 야기할 수 있지만, 초기 대응을 통해 복구 가능성을 높일 수 있습니다. 위 가이드를 참고하여 침착하게 대응하고, 전문가의 도움을 받아 피해를 최소화하세요.

[함께 읽으면 좋은 글]

▶ 디지털 포렌식을 이용한 비트락커 랜섬웨어 감염 분석 및 복구키 찾기 (1편)

디지털 포렌식을 이용한 비트락커 랜섬웨어 감염 분석 및 복구키 찾기 (1편)

최근 비트락커 랜섬웨어 공격이 급증하고 있으며, 피해 규모도 점점 커지고 있습니다. 특히, 비트락커(BitLocker) 랜섬웨어는 암호화된 데이터를 복구하기 위해 고액의 몸값을 요구하는 악성 코드

krdc.tistory.com

▶디지털 포렌식을 통한 비트락커 랜섬웨어 복구키 찾기 2편

[이벤트] 디지털 포렌식을 통한 비트락커 랜섬웨어 복구키 찾기 2편

비트락커 랜섬웨어 포렌식 복구키 찾기 2편 Version 1.4 지난번 1편에이어 2편을 올려드립니다.디지털 포렌식을 이용한 비트락커 랜섬웨어 감염 분석 및 복구키 찾기 (1편)1편 업로드이후

krdc.tistory.com

[한국랜섬웨어방어센터]

* 한국랜섬웨어방어센터(KRDC)는 랜섬웨어 감염 대응 및 디지털 포렌식 서비스, 데이터 복구, 디스크 복구, ERP 복구, 랜섬웨어 예방을 위한 소프트웨어 공급과 컨설팅 서비스를 제공하고 있습니다. 랜섬웨어 감염 시 즉시 연락주십시오.

또한 랜섬웨어 감염 예방을 위한 네트워크 점검 및 보안 조치 서비스도 제공하고 있습니다. 아래 전화번호로 연락주시면 현장을 방문하여 즉각적인 서비스를 제공해 드립니다.

* 직통 상담 번호: 010-2924-8211

태그: #랜섬웨어, #랜섬웨어공격, #랜섬웨어복구, #보안, #정보보안, #중소제조, #ERP, #KRDC

'랜섬웨어 정보' 카테고리의 다른 글

| FBI 사이버 부국장이 말하는 랜섬웨어 대응 전략 (1) | 2024.06.17 |

|---|---|

| 랜섬웨어 감염 시 해커와 협상하면 안되는 이유 (0) | 2024.06.08 |

| 골프존 랜섬웨어 감염 사태로 역대급 과징금 부과 (0) | 2024.06.04 |

| 2023년 랜섬웨어 트렌드: FBI 보고서가 말하는 것 (0) | 2024.03.11 |

| 랜섬웨어 악몽, 다시는 겪지 않기 위한 7가지 필살기! (0) | 2024.02.29 |