랜섬웨어 재발 방지를 위해서는 디지털 포렌식을 통한 철저한 사고원인 분석이 필요합니다.

BitLocker 랜섬웨어 포렌식 상세 리포트

KRDC는 모든 랜섬웨어 감염을 보안 관점에서 디지털 포렌식으로 접근하여 비트락커 랜섬웨어의 복구키를 찾아 고객의 업무를 빠르게 정상화 될 수 있도록 지원하고 있습니다.

만일 디지털 포렌식 분석결과에서 복구키가 암호화되어 복구가 불가능할 때는 디스크 포렌식으로 MDF나 BAK 파일 복원을 제공하고 있습니다.

또한 고객의 랜섬웨어 감염사례를 분석하여 간략한 리포트를 기본 제공하고, 상세 리포트는 유료로 제공하고 있습니다. 일반 사용자는 간략 리포트를 보시면 됩니다.

간략 리포트는 타임라인 기반으로 작성하여 일반인이 보기 편하게 작성하였습니다. 상세 리포트는 전문가용 리포트로 보안지식이 필요합니다. 리포트와 함께 향후 조치방안을 제공하여 고객이 랜섬웨어에 재감염되지 않도록 매뉴얼로 제공하고 있습니다.

KRDC는 단순한 복구 프로그램으로 데이터를 복구해주거나 해커들과 협상을 중개해주는 랜섬웨어 대응 업체들과는 차원이 다른 서비스를 제공하고 있습니다. 저희는 랜섬웨어 예방을 위한 현장 서비스와 중요 데이터 복구 서비스, 재감염 방지를 위한 보안 컨설팅 서비스를 중점 사업 분야로 하고 있습니다. 아래 내용들은 실제 고객사에 제공하는 포렌식 상세 리포트 샘플 자료입니다.

[한국랜섬웨어방어센터 주요 사업 분야]

- 랜섬웨어 예방을 위한 네트워크 보안 설정(현장 서비스)

- 랜섬웨어 복구를 위한 복구키 및 중요 데이터 포렌식 서비스

- 랜섬웨어 재감염 방지를 위한 보안 컨설팅

비트락커 랜섬웨어 포렌식 상세 리포트 사례 (Forensic Detail Report)

SUMMARY OF ANALYSIS(분석 요약)

[사고 개요]

- 고객: 2024년 6월 29일

- 사고 유형: 랜섬웨어 감염 (비트락커)

- 침투 경로: 원격 데스크톱 프로토콜(RDP) 악용

- 주요 피해: 시스템 암호화, 데이터 유출 가능성

"pagefile.sys" 파일과 해당 내용에 대한 포괄적인 분석을 바탕으로 디지털 포렌식에 대한 상세 보고서를 작성하였습니다. 다양한 사이버 공격 기법들이 상호 연결되어 있고, RDP(원격 데스크톱 프로토콜) 사용 중 BitLocker 암호화로 시작되었으며, 조직적인 해커 그룹에 의한 공격으로 판단됩니다.

서버 내부 자료의 외부 유출가능성이 존재하므로 이에 대한 점검이 필요하고, 한번 공격 대상이 되었던 회사는 2차, 3차 공격이 반드시 시도되므로 해킹 재발을 위한 보안 정책 강화가 필요합니다.

해커는 매우 고도화된 공격 기술을 사용하여 시스템 로그를 완벽하게 지우고, 시스템 레지스트리의 일자 조작을 실행하여 초기 시스템 로그 분석을 불가능하게 하였습니다.

다음은 각 파일 분석의 결과를 체계적으로 분석한 결과를 요약한 내용입니다.

Based on the comprehensive analysis of the "pagefile.sys" files and their contents, it's evident that these incidents are interconnected and likely part of a coordinated cyber attack that began with unauthorized BitLocker encryption during Remote Desktop Protocol (RDP) usage. Here’s a summary correlating and integrating the findings from each file:

1. 초기 공격(RDP를 통한 BitLocker 암호화)

- Initial Compromise (BitLocker Encryption via RDP)

-

- 2024년 6월 18일 오전 2시에 RDP를 사용하여 승인되지 않은 BitLocker 암호화가 시작되어 공격이 시작되었습니다.

- On June 18, 2024, at 2:00 AM, unauthorized BitLocker encryption was initiated using RDP, marking the beginning of the attack.

2. "pagefile.sys" 파일의 악성 활동

- Malicious Activities in "pagefile.sys" Files:

-

- Nirsoft 및 악성 명령(Nirsoft and Malicious Commands):

- 추가 페이로드를 다운로드하고 원격 서버와 통신을 시도하는 여러 URL이 발견되었습니다. net stop npfmn과 같은 명령은 파일 및 서비스를 조작하려는 시도를 나타내며 해커는 잠재적으로 네트워크 모니터링 도구를 비활성화합니다.

- Multiple URLs were found attempting to download additional payloads and communicate with remote servers. Commands like net stop npfmn indicated attempts to manipulate files and services, potentially disabling network monitoring tools.

- Nirsoft 및 악성 명령(Nirsoft and Malicious Commands):

-

- PowerShell 및 VBScript 사용법(PowerShell and VBScript Usage):

- winwin.vbs와 같은 스크립트와 Page_LogeLoader 및 function:52302와 같은 함수가 시스템 조작 및 실행에 사용되었습니다.

- Scripts such as winwin.vbs and functions like Page_LogeLoader and function:52302 were used for system manipulation and execution.

- PowerShell 및 VBScript 사용법(PowerShell and VBScript Usage):

-

- DLL and EXE References:

- DLL(hbaxdfc.dll) 및 실행 파일(svchu, svchost.exe)에 대한 사용은 해커의 지속공격과 실행을 위해 악성코드 배포에 사용되었습니다. (References to DLLs (hbaxdfc.dll) and executables (svchu, svchost.exe) suggested deployment of malicious code for persistence and execution.)

- DLL and EXE References:

-

- Registry and File System Changes:

- 변경된 시스템 레지스트리 설정(system32\msnows\proti_virusn="www.6700.cn?tnpayLoadCode) 및 해커는 파일 타임스탬프를 조작하여 최근 변경 사항을 숨기려는 행위를 하였습니다. (Set-ItemProperty 명령)

- Commands altered system registry settings (system32\msnows\proti_virusn="www.6700.cn?tnpayLoadCode) and manipulated file timestamps to hide recent changes (Set-ItemProperty commands).

- Registry and File System Changes:

-

- SQL and Network Monitoring:

- SQL에 대한 연결 및 트래픽 모니터링 표시(osenosenn.datInitSQLConnP.TrafficMonConn)는 민감한 정보를 수집하려는 시도가 존재합니다.

- Connections to SQL and indications of traffic monitoring (osenosenn.datInitSQLConnP.TrafficMonConn) suggested attempts to gather sensitive information.

- SQL and Network Monitoring:

-

- Encryption and Obfuscation Techniques(암호화 및 난독화 기술):

- 악의적인 의도를 숨기고 탐지를 회피하기 위해 난독화 하였습니다. 기술(unescape, %20%2528versioInvoke-Expressio)이 사용되었습니다.

- Obfuscation techniques (unescape, %20%2528versioInvoke-Expressio) were used to conceal malicious intent and evade detection.

- Encryption and Obfuscation Techniques(암호화 및 난독화 기술):

-

- Data Exfiltration and Persistence(데이터 유출 및 지속성):

- 명령(unocument.write, Setup=mshta, cmd".exe)은 데이터 유출 방법 및 메커니즘(Startup\winlogonInstallExtension)을 암시합니다.

- Commands (unocument.write, Setup=mshta, cmd".exe) hinted at data exfiltration methods and mechanisms (Startup\winlogonInstallExtension).

- Data Exfiltration and Persistence(데이터 유출 및 지속성):

-

- Other Malware Behaviors(기타 악성코드 행위):

- 키로깅(키보드 모니터링 프로그램), 시스템 수정(OpenNewBacFofunction mouseFoEnd,cc,zhang,iFoc:\DirectDisk) 및 악성 URL(http://zr.webhopedit, .top, .ru, .se, .net 도메인) 사용이 탐지되었습니다.

- Keylogging, system modifications (OpenNewBacFofunction mouseFoEnd,cc,zhang,iFoc:\DirectDisk), and use of malicious URLs (http://zr.webhopedit, .top, .ru, .se, .net domains) were observed.

- Other Malware Behaviors(기타 악성코드 행위):

3. Integration and Correlation(통합과 상관관계):

-

- Timeline and Methodology(타임라인 및 방법론):

- 여러 "pagefile.sys" 파일에서 PowerShell, Mimikatz, Metasploit 및 BloodHound를 사용하는 것은 권한 상승, 자격 증명 도용, 초기 손상 후 지속공격을 위한 행위를 나타냅니다.

- The use of PowerShell, Mimikatz, Metasploit, and BloodHound across multiple "pagefile.sys" files indicated a coordinated effort to escalate privileges, steal credentials, and maintain persistence post-initial compromise.

- Timeline and Methodology(타임라인 및 방법론):

-

- Objective and Motivation(목표와 동기):

- 공격자들은 지속적인 액세스 권한을 얻고, 민감한 데이터를 유출하고, 시스템 구성을 조작하여 자신의 흔적을 숨기는 것을 목표로 삼았습니다. 타임스탬프 조작과 암호화는 포렌식 분석을 방해하기 위해 전략적으로 사용되었습니다.

- The attackers aimed to gain persistent access, exfiltrate sensitive data, and manipulate system configurations to cover their tracks. Timestamp manipulation and encryption were used strategically to impede forensic analysis.

- Objective and Motivation(목표와 동기):

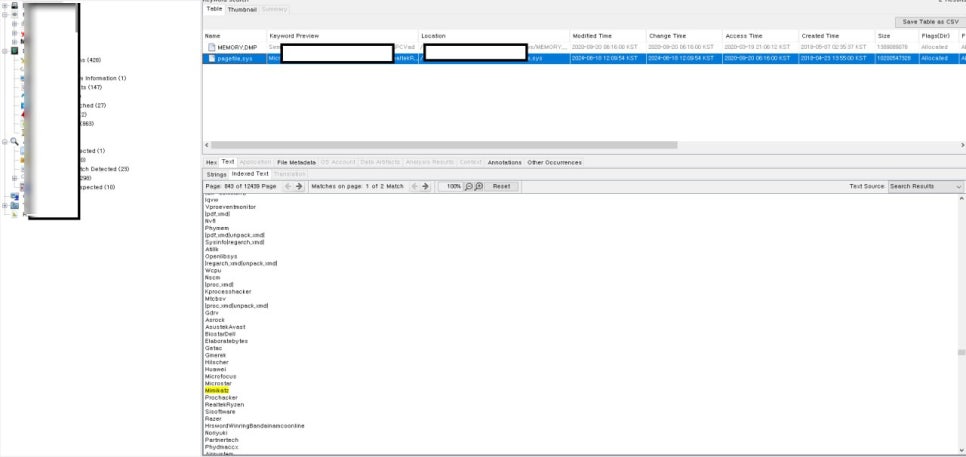

Pagefile.sys (Autopsy Search Keyword: “Mimikatz”)

Mimikatz를 이용한 랜섬웨어 공격 분석 사례

Pagefile.sys 분석 결과 “Mimikatz”는 잠재적으로 악의적인 데이터와 스크립트의 다양한 부분을 저장하는 데 사용되었습니다. 미미캐츠(Mimikatz)는 해커와 보안 전문가가 시스템 메모리에서 비밀번호나 자격 증명과 같은 민감한 정보를 추출하는 데 일반적으로 사용하는 도구입니다. 미미캐츠로 가능한 공격으로는 패스 더 해시(Pass-the-Hash) 공격, 패스 더 티켓(Pass-the-Ticket) 공격, 커버로스(Kerberos) 티켓 통과 공격 등이 있습니다.

분석 결과 다양한 실행 파일, 시스템 디렉터리, 악성코드(멀웨어) 관련 용어 및 인코딩된 데이터에 대한 참조가 포함되었습니다. 탐지된 몇 가지 핵심 사항과 의심스러운 요소는 다음과 같습니다.

The content of the file you suggests it has been used to store various pieces of potentially malicious data and scripts. This includes references to various executable files, system directories, malware-related terms, and encoded data. Here are some key points and suspicious elements observed:

1. Executable File References(실행파일이 다양하게 사용되었습니다.):

- powershell.exe, cmd.exe, chrome.exe, firefox.exe, wscript.exe, winword.exe, powerpnt.exe 및 outlook.exe와 같은 일반적인 실행 파일을 다양하게 사용하여 공격하였습니다. Numerous references to common executable files such as powershell.exe, cmd.exe, chrome.exe, firefox.exe, wscript.exe, winword.exe, powerpnt.exe, and outlook.exe.

- 마이너, 풀, wscript.exe/c 등 잠재적으로 악성 실행 파일에 대한 구체적인 기록이 남아있었습니다. Specific mention of potentially malicious executables like miner, pool, and wscript.exe/c.

2. System Paths and Variables(사용된 변수 및 시스템 경로):

- 시스템 디렉터리 및 환경 변수 System directories and environment variables like %SYSTEM%, %WINDOWS%, %SYSTEM32%, %SYSWOW64%, %PROGRAM_FILES%, and %APPDATA%.

- 잠재적인 악성코드(멀웨어) 도구는 일반적인 시스템 경로를 사용하였습니다. (예: C:\windows\system32\ 및 C:\Program Files) Usage of common system paths in conjunction with potential malware or tools, e.g., C:\windows\system32\ and C:\Program Files.

3. Malware and Hacking Tools(악성 코드 및 해킹 도구):

- 다양한 악성 코드 및 해킹 도구 사용 Mention of various malware terms and hacking tools such as Application.CryptoJ.SnpScp.1, Trojan.SnpScp.1.%d, beta.variant.Venus, beta.vulndriver, Mimikatz, and Prochacker.

- kprocesshacker.sys, dbutildrv2.sys, phymem.sys 및 corsairllaccess64.sys를 포함하여 악의적인 활동에 사용되는 알려진 취약점 공격 도구가 탐지됨 References to known vulnerabilities and tools used in malicious activities, including kprocesshacker.sys, dbutildrv2.sys, phymem.sys, and corsairllaccess64.sys.

4. Encoded Data(인코딩된 데이터):

- 난독화된 명령, 페이로드 또는 기타 악성 데이터일 수 있는 무작위 또는 인코딩된 문자로 보이는 섹션이 탐지됨 Sections of seemingly random or encoded characters, which might be obfuscated commands, payloads, or other malicious data.

- 실제 악성 명령을 숨길 수 있는 인코딩된 스크립트 또는 데이터 블록과 유사한 패턴 Patterns resembling encoded scripts or data blocks that could hide the actual malicious commands.

5. Potential Indicators of Compromise(잠재적 침해 지표 IoCs):

- 악의적인 활동에 자주 사용되는 언급된 특정 시스템 파일 및 드라이버: ntport.sys, phymemx64.sys, amigendrv64.sys, AsIO3.sys, directio64.sys, GLCKIo2.sys, rtcore64.sys, dbutil_2_3.sys 등이 사용되었습니다. Specific system files and drivers mentioned, which are often used in malicious activities: ntport.sys, phymemx64.sys, amigendrv64.sys, AsIO3.sys, directio64.sys, GLCKIo2.sys, rtcore64.sys, dbutil_2_3.sys, and many more.

- 조작 또는 남용 가능성을 나타내는 다양한 소프트웨어 관련 용어 및 파일 확장자가 발견됨 Various software-related terms and file extensions indicating possible manipulation or abuse: .tmp, .bak, .old, .tmpscan.

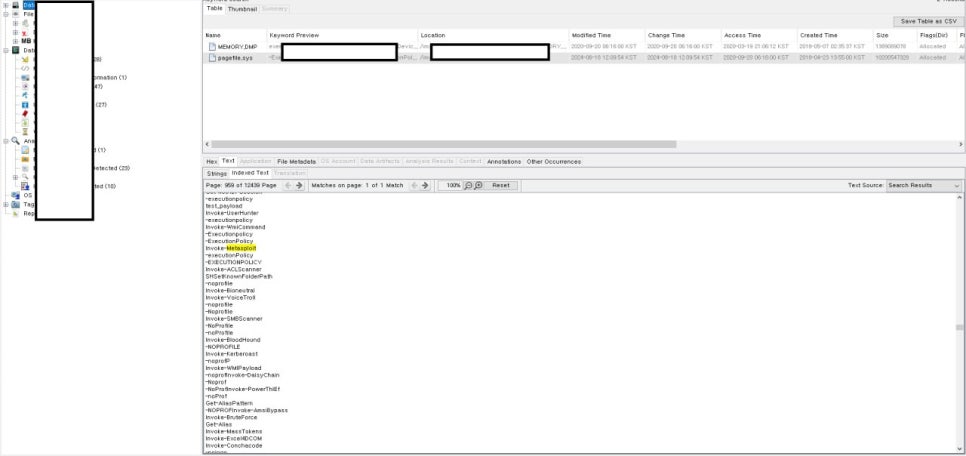

Pagefile.sys (Autopsy Search Keyword: “Metasploit”)

Metasploit은 해킹을 간단하게 만드는 침투 테스트 프레임워크로, 많은 공격자와 방어자에게 필수적인 도구다.

분석 결과 Metasploit과 같은 툴을 사용한 악의적인 의도의 공격 명령 및 잠재적인 스크립트를 포함하여 인코딩 되거나 난독화된 데이터가 탐지되었습니다. Metasploit은 해킹을 간단하게 만드는 침투 테스트 프레임워크로, 많은 공격자와 방어자에게 필수적인 도구입니다. 잠재적인 해킹 활동과 관련된 의미 있는 정보를 추출하기 위해 콘텐츠를 분석하였습니다.

This ‘pagefile.sys’ file appears to contain encoded or obfuscated data, including commands and potential script fragments that indicate malicious intent. Let's break down and analyze the content to extract meaningful information related to potential hacking activities.

1. Malicious Commands and Techniques(악성 명령 및 기법):

-

- PowerShell: 다음을 포함하여 PowerShell 명령에 대한 여러 참조 PowerShell: Multiple references to PowerShell commands, including:

- powershell.exe

- pwsh.exe

- Invoke-* commands, which suggest the use of PowerShell for malicious activities.

- -encodedcommand and -enc, indicating the use of encoded PowerShell commands to evade detection.

- PowerShell: 다음을 포함하여 PowerShell 명령에 대한 여러 참조 PowerShell: Multiple references to PowerShell commands, including:

-

- Persistence Mechanisms(지속성 메커니즘):

- Invoke-RunAs

- Invoke-WMIPayload

- Invoke-SDCLTBypass

- Invoke-FodHelperBypass

- Persistence Mechanisms(지속성 메커니즘):

-

- Privilege Escalation and Credential Dumping(권한 상승 및 자격 증명 덤핑):

- Invoke-Mimikatz

- Invoke-MassMimikatz

- Get-LSASecret

- Get-Keystrokes

- Privilege Escalation and Credential Dumping(권한 상승 및 자격 증명 덤핑):

-

- Network and Remote Access:

- Invoke-WmiCommand

- Invoke-WMIPayload

- Invoke-WinRMSession

- Network and Remote Access:

-

- Data Exfiltration:

- Out-EncodedCommand

- ConvertFrom-SecureString

- ConvertTo-SecureString

- Data Exfiltration:

2. Targeted Applications:

-

- Browsers: Chrome, Firefox, Internet Explorer, Microsoft Edge.

- System Utilities: odbcconf.exe, netsh.exe.

- Common Tools: perl.exe, net.exe.

3. File System and Registry Interactions(파일 시스템 및 레지스트리 상호 작용):

-

- 다양한 시스템 디렉터리 및 레지스트리 경로에 대한 언급은 시스템 설정 조작 및 백도어 또는 지속공격 메커니즘 설치 가능성을 암시합니다.

- References to various system directories and registry paths suggest manipulation of system settings and potential installation of backdoors or persistence mechanisms.

-

- Example Directories:

- %SYSTEM%

- %WINDOWS%

- %SYSTEM32%

- Example Directories:

-

- Registry Paths:

- HKLM

- HKCU

- HKEY_LOCAL_MACHINE

- Registry Paths:

4. Obfuscation and Encoding(난독화 및 인코딩):

-

- 악의적인 의도를 숨기기 위해 인코딩되고 난독화된 명령을 사용합니다. Usage of encoded and obfuscated commands to hide malicious intent.

- Base64, 16진수 및 기타 인코딩된 형식 간의 데이터 변환에 대한 참조 References to converting data to and from Base64, hexadecimal, and other encoded formats.

5. Indicators of Compromise (IoCs):

-

- 사이버 공격에 사용되는 것으로 알려진 특정 명령 및 기술

- Specific commands and techniques that are known to be used in cyber-attacks.

-

- 악성 코드 및 해킹과 일반적으로 관련된 도구 및 스크립트의 존재

- Presence of tools and scripts commonly associated with malware and hacking.

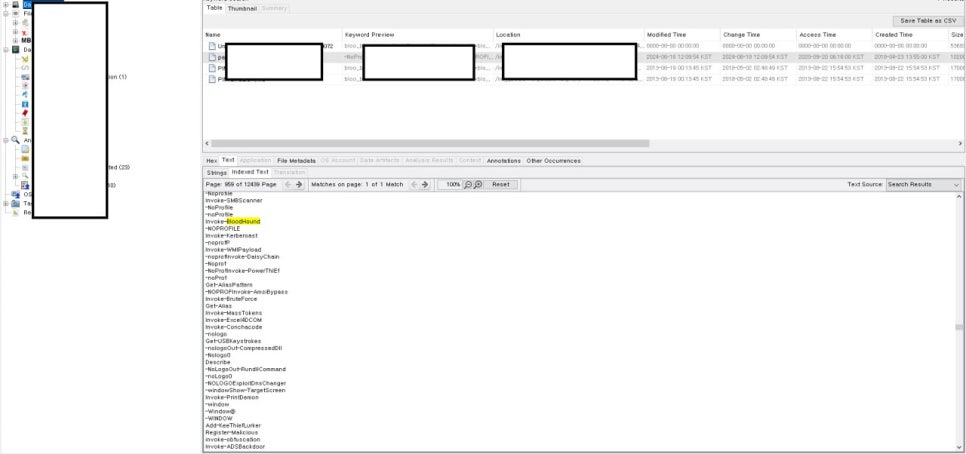

Pagefile.sys (Autopsy Search Keyword: “BloodHound”)

Bloodhound를 활용한 공격 사례 캡처

정교한 PowerShell 기반 악성코드 스크립트가 탐지되었습니다. 블러드하운드(BloodHound)는 액티브 디렉토리의 LDAP 데이터를 수집하고 이를 그래프 자료구조 형식으로 보여주는 툴입니다. 이 스크립트는 실행, 지속공격, 정보 수집, 자격증명 도용, 데이터 유출 등 공격의 다양한 단계를 위해 설계된 것으로 보입니다. 해커는 탐지를 회피하기 위해 난독화 기술에 크게 의존합니다.

The analyzed content from ‘pagefile.sys’ suggests the presence of a sophisticated PowerShell-based malware script. The script appears to be designed for various stages of an attack, including execution, persistence, information gathering, credential theft, and exfiltration. It heavily relies on obfuscation techniques to evade detection.

1. PowerShell Commands:

-

- powershell.exe, pwsh.exe, powershell_ise.exe

- 보안기능 우회, 시스템 구성 조작, 민감한 정보 검색과 관련된 명령 Commands related to bypassing security features, manipulating system configurations, and retrieving sensitive information:

- BypassAMSI, Invoke-BypassUAC, Invoke-Mimikatz, Get-CachedRDPConnection

- Set-RemotePSRemoting, Invoke-PowerShellTCP, Out-EncodedCommand, Invoke-RunAs

- Encoding and obfuscation techniques using ConvertFrom-SecureString, ConvertTo-SecureString, -encodedcommand

2. Executable Names(실행 파일 이름):

-

- Commonly targeted applications: chrome.exe, firefox.exe, iexplore.exe, msedge.exe, browser_broker.exe

- Other tools: mshta.exe, net.exe, msiexec.exe, netsh.exe, perl.exe, odbcconf.exe

3. System Paths and Environment Variables(시스템 경로 및 환경 변수):

-

- References to %SYSTEM%, %WINDOWS%, %SYSTEM32%, %SYSWOW64%, %PROGRAM_FILES%, %PROGRAM_FILES_X86%

- 다음과 같은 환경 변수의 사용

- Usage of environment variables like %windir%, %os%, %env:temp, %env:allusersprofile

4. Malicious Script Indicators(악성 스크립트 표시기):

-

- 숨기고 지속하는 기술 Techniques for hiding and persistence:

- hidden, Set-Alias, New-UserPersistenceOption, Add-NetGroupUser

- 자격증명 덤핑 및 네트워크 검색 명령 Commands for credential dumping and network discovery:

- Get-Content, Get-NetUser, Get-DomainPolicy, Invoke-Mimikatz, Invoke-ShareFinder

- 파일조작 및 데이터 유출 File manipulation and exfiltration:

- Invoke-ForensicCopy, Out-CompressedCommand, Remove-VolumeShadowCopy, Invoke-SendReverseShell

- 숨기고 지속하는 기술 Techniques for hiding and persistence:

5. Obfuscation and Encoding(난독화 및 인코딩):

-

- 16진수 및 base64 인코딩 Hexadecimal and base64 encoding: Convert]::FromBase64String, Convert]::ToBase64String

- XOR 및 기타 비트 연산 사용 Use of XOR and other bitwise operations: -bxor

- ASCII 문자 시퀀스 ASCII character sequences: !"#$%&'()*+,-./0123456789:;<=>?@abcdefghijklmnopqrstuvwxyz[\]^_abcdefghijklmnopqrstuvwxyz{|}~`

6. Registry and System Manipulation(레지스트리 및 시스템 조작):

-

- 지속공격 및 시스템 구성과 관련된 레지스트리 키 Registry keys related to persistence and system configuration: HKEY_LOCAL_MACHINE, HKEY_CURRENT_USER, HKEY_CLASSES_ROOT, HKEY_USERS

- 레지스트리 값을 읽고 수정하는 기능 Functions to read and modify registry values: regread, Invoke-RegBackdoor, Get-ItemProperty

Potential Malware Functionality(악성 코드 기능):

- 실행 및 페이로드 전달 Execution and Payload Delivery:

- Invoke-PSInject, Invoke-DCOMPayload, Invoke-RunAs

- 자격증명 액세스 Credential Access:

- Get-WiFiCreds, Get-LSASecret, Get-NetSession

- 시스템 정보 수집 System Information Gathering:

- Get-ComputerDetails, Get-SystemDNSServer, Get-VolumeShadowCopy

- 네트워크 탐색 및 주변 서버 동시공격 Network Discovery and Lateral Movement:

- Invoke-WMIPayload, Invoke-DCSync, Invoke-MapDomainTrust

- 데이터 유출 및 외부 서버 통신 Exfiltration and Command Control:

- Invoke-ClipboardLogger, Invoke-SMBScanner, Invoke-Exfiltration

- 지속공격 메커니즘 Persistence Mechanisms:

- Add-MpPreference, Invoke-Persistence, Set-MasterBootRecord

Pagefile.sys (Autopsy Search Keyword: “Nirsoft”)

Nirsoft를 활용한 공격 사례 캡처

Nirsoft는 다양한 웹 브라우저들로부터 접속 로그를 확보하여 리스트로 보여주는 유틸리티입니다. 'pagefile.sys' 파일 내용에는 악의적인 의도를 시사하는 코드와 명령어들이 혼합되어 있습니다. 예를 들어, 추가 파일 다운로드 및 실행, 시스템 설정 변경, 그리고 추가 지시를 위해 외부 원격 서버와 통신하는 것 등이 확인되었습니다. 주요 구성 요소에 대한 자세한 분석은 다음과 같습니다.

The content of the ‘pagefile.sys’ contains a mixture of code snippets and commands that suggest malicious intent, such as attempts to download and execute additional files, modify system settings, and possibly communicate with remote servers for further instructions. Here's a detailed analysis of the key components:

1. HTTP Requests and Downloads:

-

- 스크립트는 여러 악성 사이트를 가리키는 URL들을 포함하고 있습니다. 예시로는 "http://win.copy(dir1&"\winscr.Path="C:\winimg01.jpgc:\win", "http://www.dianxineatonsoft.com|in|img||incpas" 등이 있습니다. 스크립트는 다양한 악성 사이트에 연결하는 URL들을 포함하고 있으며, 이러한 URL들은 추가 악성 코드를 다운로드하거나, 데이터 유출에 사용됩니다.

- The script contains multiple URLs pointing to various potentially malicious sites, like http://win.copy(dir1&"\winscr.Path="C:\winimg01.jpgc:\win, http://www.dianxineatonsoft.com|in|img||incpas, and many others. These URLs might be used to download additional payloads or exfiltrate data.

2. File Operations:

-

- eltree /y c:\win%a*.exe>>c:\wintp 및 net stop npfmn과 같은 명령어는 파일과 서비스 조작을 시사합니다. 특히 npfmn 서비스를 중지하는 것은 네트워크 모니터링 도구를 비활성화하려는 시도일 가능성이 높습니다. 이러한 명령어들은 네트워크 모니터링 도구를 비활성화하는 등 시스템 방어 기능을 우회하려는 시도로 보여집니다.

- Commands like eltree /y c:\win%a\*.exe>>c:\wintp and net stop npfmn suggest manipulation of files and services. Stopping the npfmn service could be an attempt to disable network monitoring tools.

3. PowerShell and VBScript:

-

- PowerShell 및 VBScript 코드(예: winwin.vbs, function Page_LogeLoader, function:52302})가 있다는 것은 공격자가 스크립트 실행 및 시스템 조작을 위해 이러한 언어를 사용하고 있을 수 있음을 나타냅니다.

- The presence of PowerShell and VBScript code (e.g., winwin.vbs, function Page_LogeLoader, function:52302}) indicates that the attackers might be using these languages for script execution and system manipulation.

4. DLL and EXE Files:

-

- 악성 코드 실행이나 시스템 상주를 위한 DLL 및 실행 파일(svchost.exe, autorun.inf 등)에 대한 행위가 발견되었습니다.

- There are references to DLL files (hbaxdfc.dllonwith Listener) and executable files (svchu, svchost.exe, autorun.inf, cscript //no"& ./edge/x86/no.dhtianyu.net/noshowintaskbar=no= new Client.Anoi/sdt/ten.oniknoi/sdt/ten.oniknois program cannonu.com'). These files might be used to run malicious code or create persistence on the system.

5. Registry and System Changes:

-

- 스크립트는 시스템 레지스트리와 상호 작용하여 중요한 시스템 설정을 변경한 것으로 보입니다.

- The script seems to interact with the system registry and make significant changes (e.g., system32\msnows\proti_virusn="www.6700.cn?tnpayLoadCode = unpayLoadCode = unpayLoadCode = unpayLoadCode = unseh_handler = unvar AntiVir = unExecuteGlobal unmerxudp off | unmerxudp off | unacAttack.R"& "unmac;".$cmd);).

6. SQL and Network Traffic Monitoring:

-

- 데이터베이스와 상호 작용하거나 중요한 정보에 대한 네트워크 트래픽을 모니터링하려는 시도를 나타내는 SQL 연결 및 트래픽 모니터링(var osenosenn.datInitSQLConnP.TrafficMonConn)에 대한 흔적이 있습니다.

- There are mentions of SQL connections and traffic monitoring (var osenosenn.datInitSQLConnP.TrafficMonConn), indicating attempts to interact with databases or monitor network traffic for sensitive information.

7. Encryption and Obfuscation(암호화 및 코드 난독화):

-

- 스크립트는 난독화와 같은 의도를 숨기기 위해 다양한 기술을 사용합니다.

- The script uses various techniques to hide its intentions, such as obfuscation (%20%2528versioInvoke-Expressioinvoke-expressioShell.ApplicatioShell.ApplicatiotsTApplicatiodocument.locatiodocument.locatiodocument.locatiodocument.locatiodocument.locatioSimpleMutatioanten.exe).

8. Potential Data Exfiltration (잠재적 데이터 유출):

-

- 스크립트는 데이터를 쓰는 명령어를 포함하고 있으며, 이는 시스템으로부터 데이터를 유출 가능성이 존재합니다.

- Commands like unocument.write(unocument.write(unocument.write(unocument.write(unocument.write(unocument.write(unocument.write(unocument.write(unument.write%28unefer%3Eeval%28unVNsm='';jMiUP=un~7d';var gxQQ=unvar Shellcode=unvar DoWR=new FunMySelf indicate attempts to write data, which could be for data exfiltration.

9. Persistence Mechanisms(상주 메커니즘):

-

- 스크립트는 시스템 시작 시 자동 실행되도록 설정하는 등 상주 메커니즘을 사용합니다.

- The script sets up mechanisms to ensure it runs on startup ("Startup\\winlogonInstallExtensionInstallExtensionb<3d<22<56ersions\CurrentVersion[about]).

10. Other Malicious Activities(다양한 악성 활동):

-

- 스크립트는 키로깅(키보드 모니터링 프로그램), 시스템 변경, 추가 공격을 위한 시스템 활용 등 다양한 악성 활동에 대한 언급을 포함합니다.

- There are references to other malware behaviors such as keylogging, system modifications, and using the system for further attacks (OpenNewBacFofunction mouseFoEnd,cc,zhang,iFoc:\DirectDiskFoc:\DirectDiskFo).

11. Malicious URLs and Commands(악성 URL 및 명령어):

-

- 스크립트는 다양한 종류의 URL을 참조하고 있으며, 이들 중 상당수는 악성 페이로드(악성 프로그램)를 다운로드하거나 실행하도록 설계되었습니다.

- The script references a wide variety of URLs, many of which are designed to download or execute malicious payloads.

- Examples include:

- "http://zr.webhopedit", "http://zr.webhopedit",

- Various .top, .ru, .se, .net domains,

- Commands like wget http, msiexec /qvirus, and many more.

12. PowerShell and Script Execution(파워셸과 스크립트 실행):

-

- 스크립트 실행 또는 추가 페이로드 다운로드를 목표로 하는 PowerShell 명령어가 여러 번 등장합니다.

- Multiple instances of PowerShell commands aimed at executing scripts or downloading additional payloads:

- powershell -nophtianyu.net/noopopop() {if (!pop_Services').PropSB_SetScrollProp,

- <script src="http,

- exec(''.join(chrReadLoadSynchrr device, synchr/i http://freshrgle.search())thrn.

13. Executable Files(실행 파일):

-

- 악성 페이로드의 일부는 정상적인 실행 파일을 같이 사용합니다.

- References to executable files which are likely part of the malicious payload:

- svchost.scr, setup.exe, Setup=mshta, cmd".exe, serverTrustMediaViewer, kavpo.il/facebook/wphinebland.com/wphttp://u-g.lu/wpelAbs.

14. File Manipulation and System Commands(파일 조작 및 시스템 명령):

-

- Commands and scripts aimed at manipulating files and system settings(파일 조작 및 시스템 세팅 변경을 겨냥한 명령들과 스크립트들):

- del ntldrdieser E-Mail ermd /v /c "set ercmd "/c start errT\CClient\CnCerrm('Warning! SerFILEINSTALL("Ser,

- rundll32 c:\userrundll32 c:\userrundll32 c:\user.117.244 browserentry "WebFilter\Security Centersndsvmc\vmcenterass norton inter# shkit-v4-interypter.

15. Persistence Mechanisms(지속적 메커니즘):

-

- 지속공격을 유지하기 위해 시작 폴더 및 레지스트리 키 사용

- The use of startup folders and registry keys to maintain persistence:

- Presetupfldr.dllStartupPrograms\Startupfunction startupmpfsrv.exe, HKCU\Software\Microsoft\Windows\CurrentVersion\Run.

16. Obfuscation Techniques(난독화 기술):

- 스크립트에는 감지를 피하기 위해 탈출 해제 및 문자 연결 사용과 같은 난독화의 여러 인스턴스가 포함되어 있습니다.

- The script contains multiple instances of obfuscation, such as the use of unescape and concatenation of characters to evade detection:

- unescape("%3Cscrunescape("%3Cscrunescape("%3Cscrunescape("%3Cscrunescape("%3Cscr, chrReadLoadSynchrr device, synchr/i http://freshrgle.search())thrn.

17. Possible Malware Types(활용 가능한 악성코드 종류):

- 스크립트는 다음을 포함하여 다양한 악성 코드의 일반적인 활동을 나타냅니다. The script indicates activities typical of a variety of malware, including:

- Downloaders, droppers, backdoors, keyloggers, and information stealers.

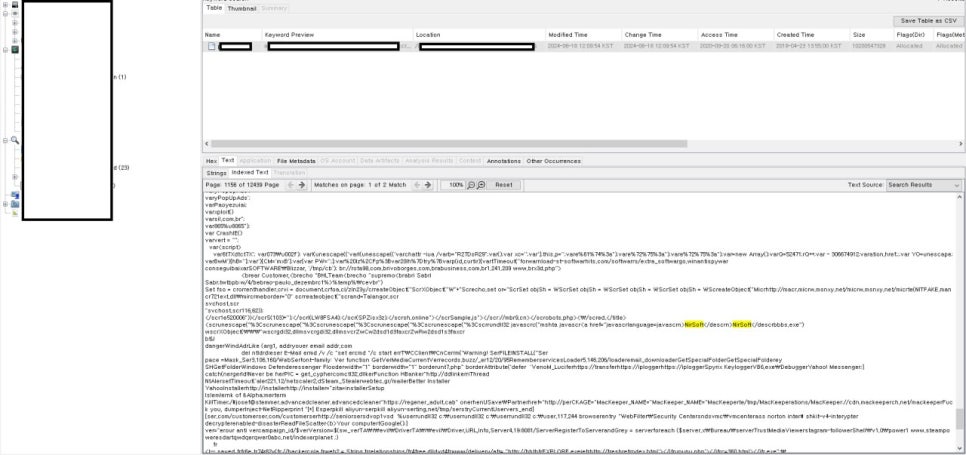

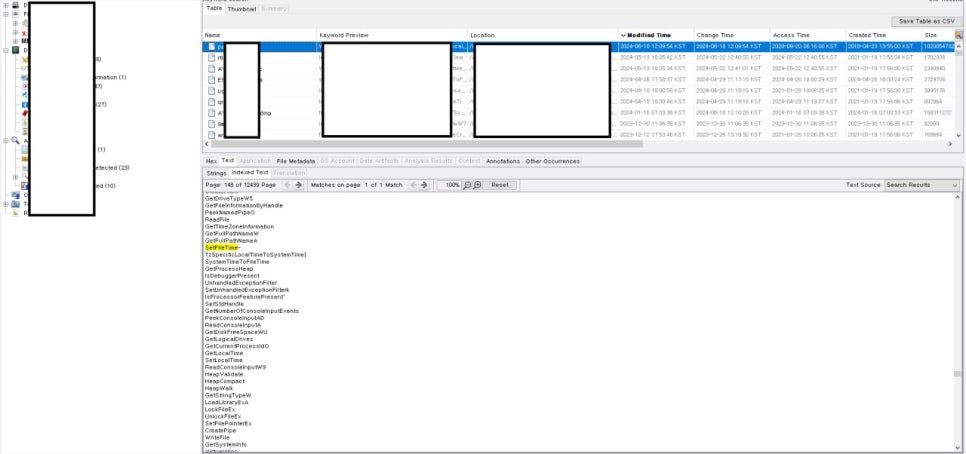

Pagefile.sys (Autopsy Search Keyword: “SetFileTime”)

File Timestamp Manipulation (파일 타임스탬프 조작)

File Timestamp Manipulation (파일 타임스탬프 조작)

PowerShell 명령은 파일 타임스탬프를 조작하였습니다. 주요 구성 요소에 대한 분석은 다음과 같습니다.

The PowerShell commands you provided appear to manipulate file timestamps. Here's an analysis of the key components:

1. Set-Item Property Cmdlet:

-

- 명령은 위치한 "install.log" 파일의 마지막 쓰기 시간을 변경하였습니다. "C:\windows\logs"에서 현재 날짜 및 시간으로부터 5일 전까지입니다. 이 기술은 파일을 실제보다 오래된 것처럼 보이게 하여 파일의 최근 변경 사항을 숨기는 데 자주 사용됩니다.

- The command Set-ItemProperty -Path "C:\windows\logs\install.log" -Name LastWriteTime -Value (Get-Date).AddDays(-5) sets the last write time of the file "install.log" located in "C:\windows\logs" to 5 days ago from the current date and time. This technique is often used to hide recent changes to files by making them appear older than they actually are.

-

- 잠재적 파일: "system32.dll", "drivers\etc\hosts" 및 "C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\과 같은 시스템 디렉터리의 다른 중요한 파일도 유사하게 조작되었습니다.

- Potential Files: Other critical files in the system directory might be similarly manipulated, such as "system32.dll", "drivers\etc\hosts", and "C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\init.bat".

-

- 사용 패턴: 이러한 명령을 반복적으로 사용하여 여러 파일의 타임스탬프를 체계적으로 변경하도록 설계된 스크립트를 나타냅니다.

- Pattern of Usage: Repeated use of such commands could indicate a script designed to systematically alter timestamps across multiple files.

2. Get-Date Cmdlet:

-

- Get-Date cmdlet은 현재 날짜와 시간을 검색한 다음 .AddDays(-5) 메서드를 사용하여 조정하여 현재 날짜에서 5일을 뺍니다. 이 조정된 날짜는 "install.log" 파일의 마지막 쓰기 시간을 업데이트하는 데 사용됩니다.

- The Get-Date cmdlet retrieves the current date and time, which is then adjusted using the .AddDays(-5) method to subtract 5 days from the current date. This adjusted date is then used to update the last write time of the "install.log" file.

-

- 기타 조작: 스크립트는 .AddMonths(-1) 또는 .AddYears(-1)와 같은 변형을 사용하여 다양한 속임수 계층을 나타내는 더 오래된 타임스탬프를 생성할 수 있습니다.

- Other Manipulations: The script might use variations like .AddMonths(-1) or .AddYears(-1) to create even older timestamps, indicating different layers of deception.

- 명령 변경: 이 조정된 날짜는 생성 시간, 액세스 시간 등과 같은 여러 속성을 동시에 조작하기 위해 다른 cmdlet과 연결됩니다.

- Command Chaining: This adjusted date can be chained with other cmdlets to manipulate multiple properties simultaneously, such as creation time, access time, etc.

3. Potential Malicious Intent(잠재적인 악의적 의도):

-

- 이러한 방식으로 파일 타임스탬프를 조작하는 것은 중요한 파일에 대한 최근 변경 사항을 오래된 것처럼 보이게 하여 트랙을 가리거나 탐지를 회피하려는 시도를 나타낼 수 있습니다. 이 전술은 시스템 파일에 대한 무단 액세스 또는 악의적인 수정과 관련된 시나리오에서 일반적으로 사용됩니다.

- Manipulating file timestamps in this manner could indicate an attempt to cover tracks or evade detection by making recent changes to critical files appear older. This tactic is commonly used in scenarios involving unauthorized access or malicious modifications to system files.

-

- 이 명령은 다른 파일의 다양한 타임스탬프(마지막 쓰기, 생성, 마지막 액세스)를 변경합니다.

- These commands alter various timestamps (last write, creation, last access) on different files. Set-ItemProperty -Path "C:\Windows\System32\config\SAM" -Name LastWriteTime -Value (Get-Date).AddDays(-10), Set-ItemProperty -Path "C:\Users\Public\Documents\report.docx" -Name CreationTime -Value (Get-Date).AddDays(-15), Set-ItemProperty -Path "C:\Windows\Temp\debug.log" -Name LastAccessTime -Value (Get-Date).AddDays(-20)

-

- 관련 파일: "SAM" 파일(보안 계정 관리자)은 매우 민감하여 사용자 계정 및 비밀번호와 관련된 트랙을 숨기려는 시도를 나타냅니다.

- Files Involved: The "SAM" file (Security Account Manager) is highly sensitive, indicating an attempt to hide tracks related to user accounts and passwords.

-

- 문서 및 로그: "report.docx" 및 "debug.log"의 타임스탬프를 조작하면 문서가 훨씬 이전에 생성되거나 액세스된 것처럼 보이도록 변경하는 등 조사 시 포렌식적 증거가 모호해질 수 있습니다.

- Documents and Logs: Manipulating timestamps on "report.docx" and "debug.log" might obscure forensic evidence in investigations, such as altering documents to appear as if they were created or accessed much earlier.

[사고 분석]

- 공격 단계별 분석

- 초기 침투 (6월 18일 오전 2시): 승인되지 않은 RDP 사용으로 시스템에 침투하여 비트락커 암호화 공격을 시작했습니다.

- 사후 공격:

- 공격자는 시스템 로그를 지우고 레지스트리 타임스탬프를 조작하여 초기 침투를 감추려 했습니다.

- Nirsoft 도구, 악성 명령어, PowerShell, VBScript, DLL/EXE 파일, 레지스트리 변경, SQL 연결, 암호화 및 난독화 기술, 데이터 유출 시도 등 다양한 악성 활동을 수행했습니다.

- Mimikatz, Metasploit, BloodHound와 같은 도구를 사용하여 권한 상승, 자격 증명 도용, 지속 공격을 시도했습니다.

- 페이지 파일(.pagefile.sys) 분석 결과, 공격자는 winwin.vbs, function Page_LogeLoader, function:52302와 같은 스크립트를 사용하여 시스템을 조작하고 악성 코드를 실행했습니다.

- 또한, hbacdfc.dll, svchost.exe, autorun.inf와 같은 DLL 및 실행 파일을 사용하여 악성 코드를 설치하고 시스템에 지속적으로 머무르려 했습니다.

[재감염 방지를 위한 조치 방안]

현재 대한민국 네트워크 보안 환경은 보안 정책에 대한 인식 부족, 보안 장비와 솔루션에 대한 투자 부족, 보안 전문 인력 부족으로 인해 해커가 매우 손쉽게 공격할 수 있는 환경입니다.

우크라이나와 러시아 전쟁으로 인해 전쟁자금을 만들기 위해 최근 러시아 해커들이 대한민국을 타깃으로 한 중요 데이터 유출과 랜섬웨어 공격이 매우 집중적으로 실행하고 있습니다. 또한 중국과 북한의 해커 그룹들에 의한 대한민국을 타깃으로 한 랜섬웨어 공격도 급증하고 있는 추세입니다.

저희같은 전문가들이 보기에는 보안 정책은 사용자가 조금 불편하더라도 훨씬 강화되어야 합니다. 모든 업무 환경이 네트워크로 연결되고 자동화되었지만, 보안 관련 인프라의 발전은 그에 미치지 못해 외부 해커들이 보안 취약점을 뚫고 들어와 공격하기 좋은 상황입니다.

KRDC는 보안경력 20년 이상 전문가들의 감염사고 분석과 랜섬웨어 재감염 방지를 위한 윈도우 서버와 네트워크 보안 설정을 고객에게 제안해 드려 추가 보안장비 구매없이 서버 설정만으로 최소한의 네트워크 보안을 강화할 수 있도록 조치하였습니다.

[피해 복구 및 재발 방지 조치]

- KRDC는 포렌식 분석을 통해 복구 키를 찾고 고객의 시스템을 정상화했습니다.

- 공격자의 침투 경로를 차단하고 시스템 취약점을 개선하여 재발 방지를 위한 보안 정책 강화를 지원했습니다.

- KRDC는 고객에게 악성 코드 제거, 시스템 복구, 보안 강화 방안 등을 제공했습니다.

[추가 정보]

- 이 보고서는 사례 분석을 기반으로 작성되었으며, 실제 공격과 다를 수 있습니다.

- 랜섬웨어 공격으로부터 시스템을 보호하기 위해서는 최신 보안 패치를 적용하고, 강력한 비밀번호를 사용하며, 의심스러운 파일이나 링크를 클릭하지 않는 것이 중요합니다.

[한국랜섬웨어방어센터]

* 한국랜섬웨어방어센터(KRDC)는 랜섬웨어 감염 대응 및 디지털 포렌식 서비스, 데이터 복구, 디스크 복구, ERP 복구, 랜섬웨어 예방을 위한 소프트웨어 공급과 컨설팅 서비스를 제공하고 있습니다. 랜섬웨어 감염 시 즉시 연락주십시오.

또한 랜섬웨어는 무엇보다 예방이 최선의 대응 조치입니다. 랜섬웨어 예방을 위한 윈도우 서버 설정을 미리 조치하면 거의 대부분의 랜섬웨어를 예방할 수 있습니다. 아래 연락처로 문의주시면 현장을 방문하여 랜섬웨어 예방 서비스를 제공해 드립니다.

- 직통 상담 번호: 010-2924-8211

<KRDC 문의처>

태그: #랜섬웨어 #비트락커 #랜섬웨어복구 #랜섬웨어예방 #랜섬웨어원인 #랜섬웨어공격 #디지털포렌식 #KRDC #데이터복구 #랜섬웨어조치

'KRDC' 카테고리의 다른 글

| 국내 최초 랜섬웨어 감염 MSSQL, AI기반 디스크 포렌식으로 데이터 복구 성공 사례 (0) | 2024.07.22 |

|---|---|

| KRDC 비트락커 랜섬웨어 감염 사고 간략 분석 보고서 (샘플) (1) | 2024.07.09 |

| 효과적인 비트락커 랜섬웨어 예방 방법 - 윈도우 서버 및 네트워크 보안 설정 (0) | 2024.07.03 |

| 비트락커 랜섬웨어 데이터 복구 서비스는 KRDC와 함께 해결하세요! (0) | 2024.07.03 |

| 크립토(파일 단위 암호화) 랜섬웨어 데이터 복구 성공 사례 공유 (1) | 2024.06.30 |