랜섬웨어 감염 MSSQL 중요 데이터를 AI기반 디스크 포렌식으로 복구 성공!

랜섬웨어 공격으로 손실된 데이터? 걱정하지 마세요!

KRDC가 도와드립니다!

혹시 랜섬웨어 공격으로 소중한 데이터를 잃어버리셨나요? KRDC는 최고의 데이터 복구 기술과 풍부한 경험을 바탕으로 랜섬웨어 공격으로 손실된 데이터를 빠르고 안전하게 복구해드립니다.

KRDC는 랜섬웨어에 감염된 서버를 정보보안 관점에서 디지털 포렌식으로 접근하여 비트락커 랜섬웨어의 복구키를 찾아 고객의 업무를 빠르게 정상화될 수 있도록 지원하고 있습니다.

만일 디지털 포렌식 분석결과에서 찾은 복구키가 이미 암호화되어 서버 정상화가 불가능한 경우에는, AI기반 디스크 포렌식으로 MDF나 BAK 등 중요 데이터 파일을 복원하고 있습니다.

크립토 랜섬웨어 또한 감염서버에서 AI기반 디스크 포렌식으로MDF, BAK 정상 파일을 추출합니다.

KRDC의 독창적인 접근 방식

KRDC는 다른 복구업체와 다르게 모든 랜섬웨어에 감염된 서버를 보안(포렌식) 및 AI기반에서 접근합니다. 그 동안 KRDC가 데이터 복구율은 80%라고 말씀드렸는데 어떻게 80%라는 데이터가 나왔는지 이번에 그것과 관련된 내용을 여러분에게 최초로 공개합니다. 모든 내용은 실제 복구된 사례를 실제 캡쳐하여 작성하였습니다.

KRDC 복구팀은 보안 분야 경력 15~20년 이상 전문가들이 담당하고 있습니다. 과거 인공지능 학습모델 개발을 정부지원 연구과제로 성공하였고(CNN+LSTM 앙상블모델), 디지털 포렌식 경력 또한 10년이상 보유하고 있습니다.

포렌식에서 정의하는 파일에 대한 시그니처 개념을 이미 인지하고 있었고, 그것을 인공지능 학습모델로 만들어 파일을 추출하는 프로그램을 개발하였습니다. 그래서 인공지능에 의한 MSSQL의 MDF, BAK의 정상파일 추출 정확도는 80%입니다.

MDF, BAK 파일 복구 과정

정확하게 말씀드리자면 랜섬웨어에 감염되어 이미 암호화된 파일을 복원하는 것은 아닙니다. 디스크의 모든 영역에서 정상적인 MDF, BAK 파일을 추출하는 겁니다. 삭제된 영역이나, 휴지통, MBR 영역까지 디스크의 모든 영역을 스캔하여 정상적인 MDF, BAK 파일만 추출합니다.

포렌식과 AI는 만능이 아닙니다. 물론 저희도 실패사례가 있습니다.

AI기반 MDF, BAK 정상파일 추출 프로그램은 국내에서 KRDC가 유일하게 직접 개발하여 활용하고 있습니다. 대한민국의 데이터 복구기술이 한단계 더 성장하길 바라면서 본 글을 작성하였습니다.

KRDC의 핵심 역량

- 80% 이상의 높은 데이터 복구율: KRDC는 독창적인 AI 기반 디스크 포렌식 기술을 사용하여 다른 복구 업체에서는 불가능했던 데이터까지 복구합니다.

- 빠른 복구: KRDC는 24시간 연중무휴 운영하며, 최대한 빠른 시간 안에 복구 작업을 완료하여 고객의 손실을 최소화합니다.

- 안전한 복구: KRDC는 엄격한 정보 보안 시스템을 구축하여 고객 데이터의 안전을 최우선으로 생각합니다.

- 다양한 랜섬웨어 유형 복구: KRDC는 비트락커, 락빗그룹과 같은 크립토 랜섬웨어 등 다양한 랜섬웨어 유형에 대한 복구 경험이 풍부합니다.

- MSSQL 데이터 복구 전문성: KRDC는 MSSQL 데이터베이스 복구 분야에서 특히 강점을 가지고 있으며, 손상된 MDF, BAK 파일 복구도 가능합니다.

랜섬웨어의 종류

랜섬웨어 종류는 크게 두가지 종류로 나뉩니다. 락커 계열과, 크립토 계열입니다.

락커는 드라이브를 잠구거나 바탕화면 등을 잠구는 랜섬웨어인데 윈도우 기본 기능인 Disc Lock을 기반으로 동작하는 구조입니다. 대표적인 락커계열의 랜섬웨어는 비트락커가 있습니다.

비트락커는 원래 MS에서 디스크 분실 등에 대비하기 위해 윈도우에서 기본적으로 제공하는 프로그램인데, 해커가 이것을 이용해서 드리이브를 잠구는 악성코드로 사용하는겁니다.

비트락커가 무서운 것은 스크립트로 동작한다 점입니다. 스크립트는 파이워월 등 보안장비에서 사전에 탐지/차단할 수 없습니다. 스크립트가 서버에서 동작할 때 백신이나 보안 프로그램에서 행위기반으로 탐지 차단 가능합니다. 그래서 해커가 서버에 접속하면 백신과 보안 프로세스부터 죽이는 겁니다. 해커는 그 다음 데이터 복구를 차단하기 위해 샤도우 백업을 삭제합니다.

크립토 계열은 파일 단위를 감염시키는 랜섬웨어입니다. 대표적인 크립토 계열 랜섬웨어는 락빗그룹이 있습니다.

디스크 이미지 작업

서버에서 데이터 복구를 직접해도 상관은 없지만 크립토 랜섬웨어의 경우 신규로 인식되는 모든 파일이 암호화되는 상태이므로 서버에서 직접 복구하는 것은 추천하지 않습니다. 비트락커 또한 이미지 작업 시 논리 이미지와 피지컬 이미지가 파일 추출 결과에서 차이가 발생합니다.

그래서 저희는 무조건 WTG(Windows To Go)를 사용해서 외장디스크로 부팅 후 Physical Image로 작업을 시작합니다. 보통의 경우 1TB 디스크를 Physical Image로 만들 때 소요되는 시간은 6시간정도 걸립니다.

아래는 저희가 작성한 디스크 이미지 작업 관련 블로그 글입니다.

https://blog.naver.com/krdc2023/223253727845

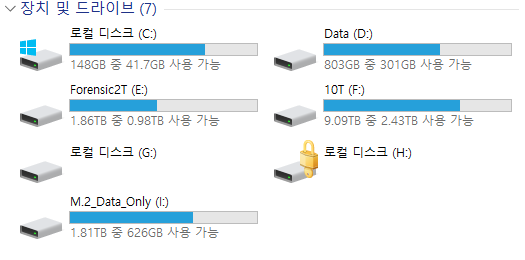

포렌식 프로그램 FTK Imager를 이용하여 물리적 디스크로 인식

FTK Imager로 이미지를 마운트 시키고 비트락커로 잠긴 드라이브를 복구 프로그램으로 검색하면 모든 프로그램에서 복구키를 넣으라고 메시지가 나옵니다.

그림 1 [FTK Imager 프로그램 실행]

그림2 [FTK Imager 이미지 마운트]

그림 3 [FTK Imager로 마운트 된 드라이브]

중요한 것은 복구 프로그램, 포렌식 프로그램 등 모든 프로그램을 저 비트락커에 잠긴 드라이브에서 검색하면 비트락커 복구키를 넣으라고 메시지가 나옵니다.

그림 4 [FTK Imager로 마운트 된 물리디스크]

이제 이미지가 마운트 되었고 이제 여러분들이 사용하는 모든 프로그램은 H 드라이브가 아닌 디스크5번을 반강제로 검사하시면 결과는 나옵니다. 비트락커는 드라이브가 아닌 물리디스크로 검사하셔야 합니다.

인공지능 기반 MDF, BAK 정상파일 추출 프로그램

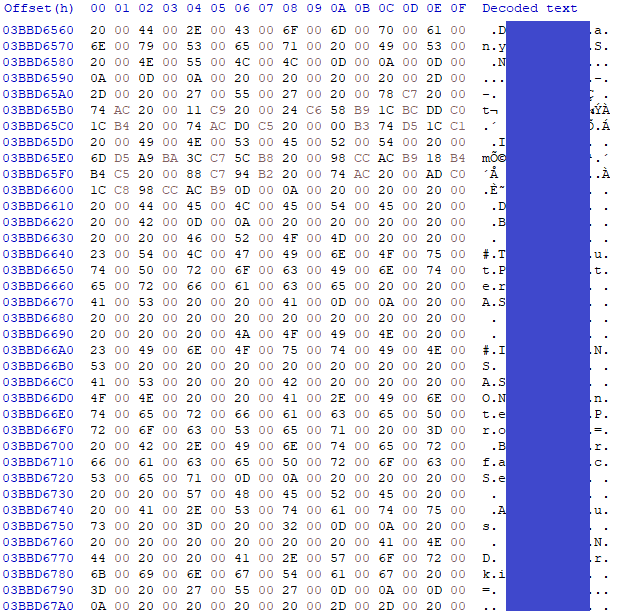

우리는 MDF와 BAK파일을 인공지능에 학습을 시켰습니다. 정상 MDF, BAK와 감염된 MDF, BAK파일을 인공지능에 학습시켜 정상인 MDF, BAK 파일을 추출하는 프로그램으로 개발하였습니다.

그 결과 비트락커로 파일이 암호화되거나 크립토 랜섬웨어로 감염된 파일들은 하나도 검색이 안되고 정상적인 파일들만 검색되었습니다. 인공지능 학습 모델은 MDF, BAK 파일의 시그니처로 학습시켰습니다.

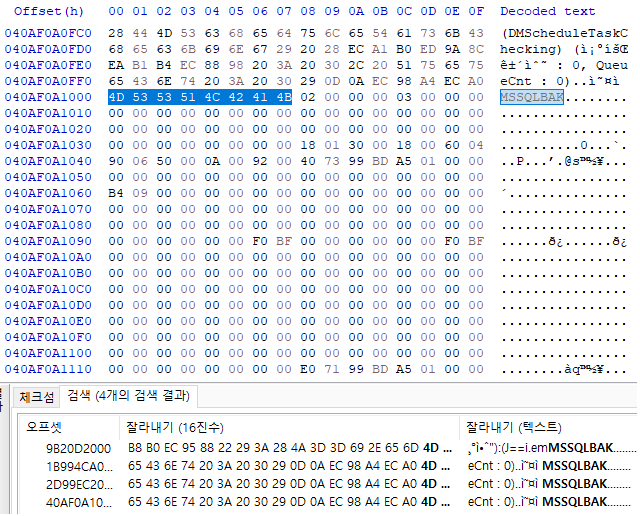

그림 5 [인공지능 학습을 위한 정상적인 MDF 파일의 시그니처]

그림6 [인공지능 학습을 위한 암호화 된 MDF 파일의 시그니처]

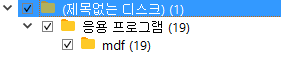

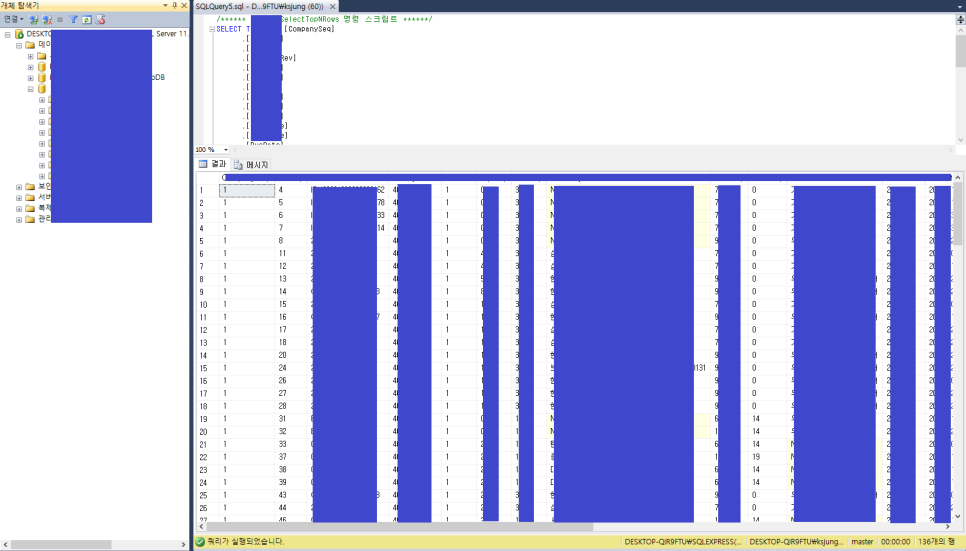

그림 7 [비트락커 랜섬웨어 감염 디스크 인공지능 MDF, BAK검색결과]

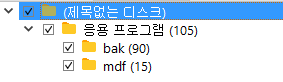

그림 8 [크립토계열 랜섬웨어 감염 디스크 인공지능 MDF, BAK검색결과]

위 결과를 보시면 아시겠지만 비트락커에서 BAK 파일 검색결과와 크립토의 BAK 검색결과가 다릅니다. 즉, 비트락커는 BAK 파일의 헤더를 암호화시켜 파일 시그니처 기반 파일 추출에서 검색이 안됩니다. 다른 복구 프로그램에서 BAK파일이 나오더라도 MSSQL에서 인식 안됩니다.

인공지능 MDF, BAK 추출 프로그램은 판매용 프로그램이 아니라 UI를 신경쓰지 않고 그냥 결과만 나오고 파일만 추출하도록 개발하였습니다. 저희만 사용하는 프로그램이라 UI 가 좀 투박합니다.

그림 9 [인공지능 MDF 파일 추출 및 MSSQL 화면]

인공지능이 추출한 MDF파일은 정상적으로 MSSQL에서 인식됨을 알 수 있습니다.

KRDC에서 개발한 인공지능 파일 추출프로그램이 좋은 것은 고객이 원하는 확장자를 학습시켜 복구할 수 있다는 장점이 있습니다. 저희는 지금 MySQL, MariaDB, Oracle 등 리눅스 기반에서 동작하는 데이터베이스 확장자를 인공지능의 학습모델로 만들고 있습니다. 조만간 리눅스에도 랜섬웨어 복구 서비스가 가능합니다. 저희가 모르는 확장자라도 인공지능이 학습만 하면 복구가 가능합니다.

다음에는 파일의 시그니처로 MSSQL의 BAK 파일 추출하는 방법을 상세하게 업로드 할 예정입니다. 아래는 간략하게 작성하였습니다.

MSSQL의 BAK 파일 시그니처 시작점은 압축을 했을 경우 MSSQLBAK으로 시작하며, 압축을 안했을 경우 TYPE으로 시작됩니다. HxD 같은 포렌식 프로그램으로 이미지를 읽어 단어를 검색하시면 결과가 나옵니다. 거기서 시작점과 끝점을 복사해서 파일로 추출하면 됩니다.

그림 10 [포렌식기반 MSSQL BAK 파일 추출하는 방법]

KRDC의 데이터 복구 프로세스

1. 상담: 전문 상담원이 고객의 상황을 정확하게 파악하고 복구 가능성을 진단합니다.

2. 데이터 분석: 숙련된 엔지니어가 손상된 데이터를 분석하고 복구 계획을 수립합니다.

3. 데이터 복구: 안전하고 효율적인 방식으로 데이터를 복구합니다.

4. 데이터 검증: 복구된 데이터가 정확하고 완전한지 확인합니다.

5. 시스템 정상화: 복구된 데이터를 안전하게 고객에게 전달하여 시스템을 정상화 시킵니다.

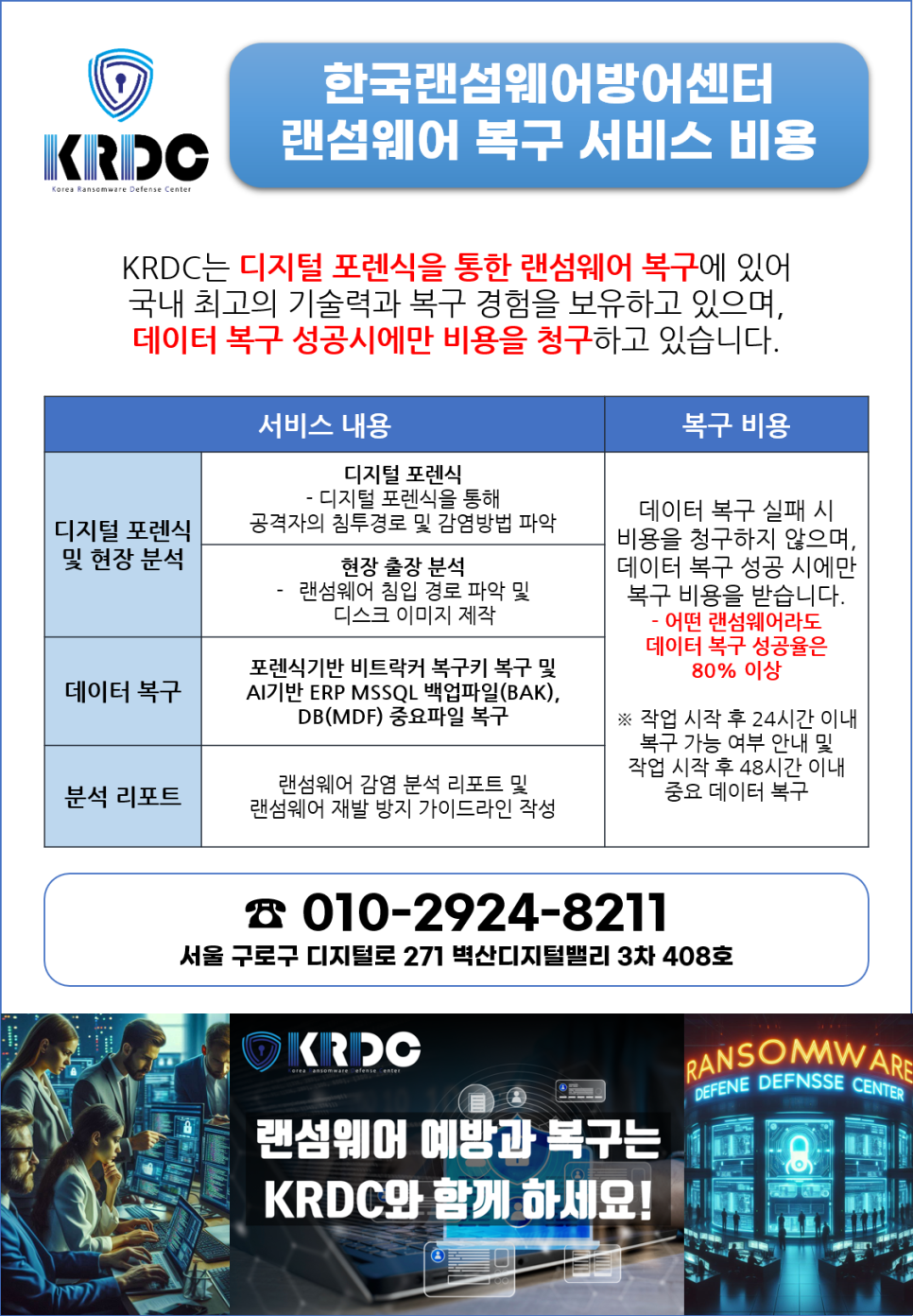

랜섬웨어 복구 비용

KRDC는 복구키 추출 또는 중요 데이터 파일 복구시에만 복구 비용을 받고 있습니다. 랜섬웨어 복구를 위해 거액의 비용을 요구하거나 해커 협상을 요구하는 곳이 아닙니다. 랜섬웨어에 감염되어 중요 데이터가 사라져 고민이시라면 주저하지 마시고 KRDC에 연락 주세요!

랜섬웨어 전문 엔지니어 직통 상담 번호 : 010-2924-8211

KRDC 블로그에 자주 놀러 와주시고, 이벤트에도 많이 참여해주세요.

앞으로도 빵빵한 이벤트 자주 개최하겠습니다. ^^

'KRDC' 카테고리의 다른 글

| 랜섬웨어 복구를 위해 해커와 협상하는 것보다 디지털 포렌식 전문가에게 맡기는 것이 더 나은 이유 (1) | 2024.08.12 |

|---|---|

| AI기반 비트락커 랜섬웨어 복구키 찾기 성공사례 (1) | 2024.08.02 |

| KRDC 비트락커 랜섬웨어 감염 사고 간략 분석 보고서 (샘플) (1) | 2024.07.09 |

| 비트락커 랜섬웨어 포렌식 상세 리포트(Forensic Detail Report) (1) | 2024.07.09 |

| 효과적인 비트락커 랜섬웨어 예방 방법 - 윈도우 서버 및 네트워크 보안 설정 (0) | 2024.07.03 |