최근 기업들 대상으로 무차별적으로 급증하고 있는 랜섬웨어 공격! 특히 비트락커 랜섬웨어는 데이터 복구가 어려워 기업의 생산성을 마비시킵니다. 한국랜섬웨어방어센터(KRDC)는 AI 기반 디지털 포렌식 기술을 통해 비트락커 복구키를 찾아 24시간 이내에 데이터를 복구해 드립니다.

2024년, 대한민국 기업을 덮친 랜섬웨어 공포

최근 랜섬웨어 공격이 기하급수적으로 증가하면서 국내 기업들이 큰 피해를 보고 있습니다. 특히 비트락커 랜섬웨어는 데이터를 암호화하여 기업의 업무를 마비시키고, 복구 비용이 매우 높아 기업 경영에 심각한 타격을 입히고 있습니다.

KRDC, AI로 랜섬웨어 공격을 막아내다!

한국랜섬웨어방어센터(KRDC)는 AI 기반 디지털 포렌식 기술을 통해 비트락커 랜섬웨어에 감염된 데이터를 빠르고 정확하게 복구합니다.

- 24시간 이내 복구: 서버 셧다운 후 24시간 이내에 복구키를 찾아 데이터를 복구해 드립니다.

- 90% 이상 복구율: 24시간 이내 서버 셧다운 시 90% 이상의 높은 복구율을 자랑합니다.

- MDF, BAK 파일 복구: 복구키 찾기에 실패하더라도 MDF, BAK 파일 복구를 통해 데이터를 복원합니다.

- 합리적인 비용: 복구 실패 시 비용을 청구하지 않습니다.

AI기반 비트락커 랜섬웨어 복구키 찾기 성공사례

KRDC는 AI기반 디지털 포렌식으로 비트락커의 복구키를 찾아 고객의 업무를 빠르게 정상화 될 수 있도록 지원하고 있습니다. 또한 디스크 포렌식으로 접근하여 비트락커 랜섬웨어에 감염된 서버에서 MDF, BAK 파일을 찾아 복구을 제공하고 있습니다.

KRDC는 다른 복구업체와 다르게 모든 랜섬웨어에 감염된 서버를 보안(포렌식) 및 AI기반에서 접근합니다. 지난번 글에서 데이터 복구율 80%에 관한 글을 업로드 하였습니다.

이제 AI기반에서 어떻게 비트락커 복구키를 찾는지 관련된 내용을 여러분에게 모든 내용을 사진과 더불어 공개합니다.

만일 여러분의 서버가 비트락커 랜섬웨어에 감염되었다면 당장 서버를 셧다운하셔야 합니다. 저희의 경험상 비트락커 랜섬웨어 감염 후 24시간 이내 서버를 셧다운 했다면 복구키를 찾을 확률은 90%입니다. (디스크 크기 2TB 기준)

하드디스크의 특성과 용량에 따라 복구 가능성이 변경되긴 합니다만, 해커 공격 시간과 서버 전원을 끄는 시간이 짧을수록 비트락커 복구키를 찾을 가능성은 커집니다.

랜섬웨어 복구는 방법이 없다고 하드디스크를 포맷하는 고객들이 상당 수 있습니다. 랜섬웨어 복구업체들에 물어보면 대부분이 비트락커 랜섬웨어는 방법이 없다고 해커와 협사을 해야 한다고 하는데, 비트락커 랜섬웨어도 데이터 복구 방법이 분명히 있습니다. 포맷 전에 저희 KRDC에 상담을 꼭 해보시길 바랍니다.

만약 비트락커 복구키 찾기 실패 시에는 MDF, BAK 파일 복구를 통해 중요 데이터 복구 절차로 진행됩니다. 복구 과정은 디스크의 모든 영역에서 정상적인 MDF, BAK 파일을 추출하는 겁니다. 물리적 디스크의 모든 영역을 스캔하여 정상적인 MDF, BAK 파일만 추출합니다.

물론 포렌식과 AI는 만능이 아닙니다. 저희도 실패사례가 있습니다. 복구 실패 시 작업 비용을 받지 않습니다.

AI기반 비트락커 복구키, MSSQL의 MDF, BAK 정상파일 추출 프로그램은 저희가 직접 개발하여 단독으로 사용하고 있습니다. 랜섬웨어 감염으로 고통스러운 전산 담당자에게 희망을 드리고자 글을 작성하였습니다.

[랜섬웨어 복구 서비스 내용 및 비용 안내]

2024년 7월 22일 월요일 오전 10시 고객으로부터 전화를 받았습니다.

서버 10대에서 비트락커 랜섬웨어가 감염되었다는 전화였습니다.

비트락커 랜섬웨어 복구가 가능한지 문의 하셨습니다.

저희는 "서버를 빨리 셧다운 하셔야 합니다. 그래야 복구키를 찾을 수 있다"고 답변드렸습니다.

그리고 2일동안 전화가 없었습니다.

3일차 서버 한대를 복구해달라고 사무실로 서버를 갖고 오셨습니다.

서버 10 대 중 1대만 꼭 복구하셔야 한다고 말씀하셨습니다.

나머지 9대는 어떻게 하셨는지 질문했는데 그 동안 다른 복구업체와 통화했고 랜섬웨어는 복구안되니 해커랑 협상을 해야한다고 했답니다. 그리고 해커의 답은 5비트코인(현시세 4.5억)을 요구했답니다.

고객은 모든 것을 포기하고 서버 9대를 포멧을 진행했고, 1대는 정말 중요한 서버라서 포멧을 진행하지 못했다고 합니다. 마지막 심정으로 저희를 찾아오셨습니다.

[7월 31일 수요일]

- 오전 11시 작업시작

- 오전 11시 40분 복구키 찾기 완료

- 오후 12시 고객이 직접 서버점검

- 오후 13시 계산서 발행, 입금완료 (작업 시작 2시간만에 서버를 갖고 가셨습니다.)

인공지능(AI) 비트락커 복구키 파일추출 프로그램

이제부터 저희 지도학습(AI )기반 비트락커 복구키 찾기 내용에 대해 알려드리겠습니다.

저희 인공지능 프로그램은 지도학습기반으로 인공지능에 학습을 시켰습니다.

정상 비트락커 복구키 1000개 파일 및 일반 텍스트파일 1000개를 인공지능에 학습시켜 정상인 비트락커 복구키를 추출하는 프로그램으로 개발하였습니다. 그 결과 비트락커로 암호화 된 서버에서 비트락커 복구키가 나왔습니다.

인공지능 학습 모델은 파일의 시그니처로 학습시켰습니다.

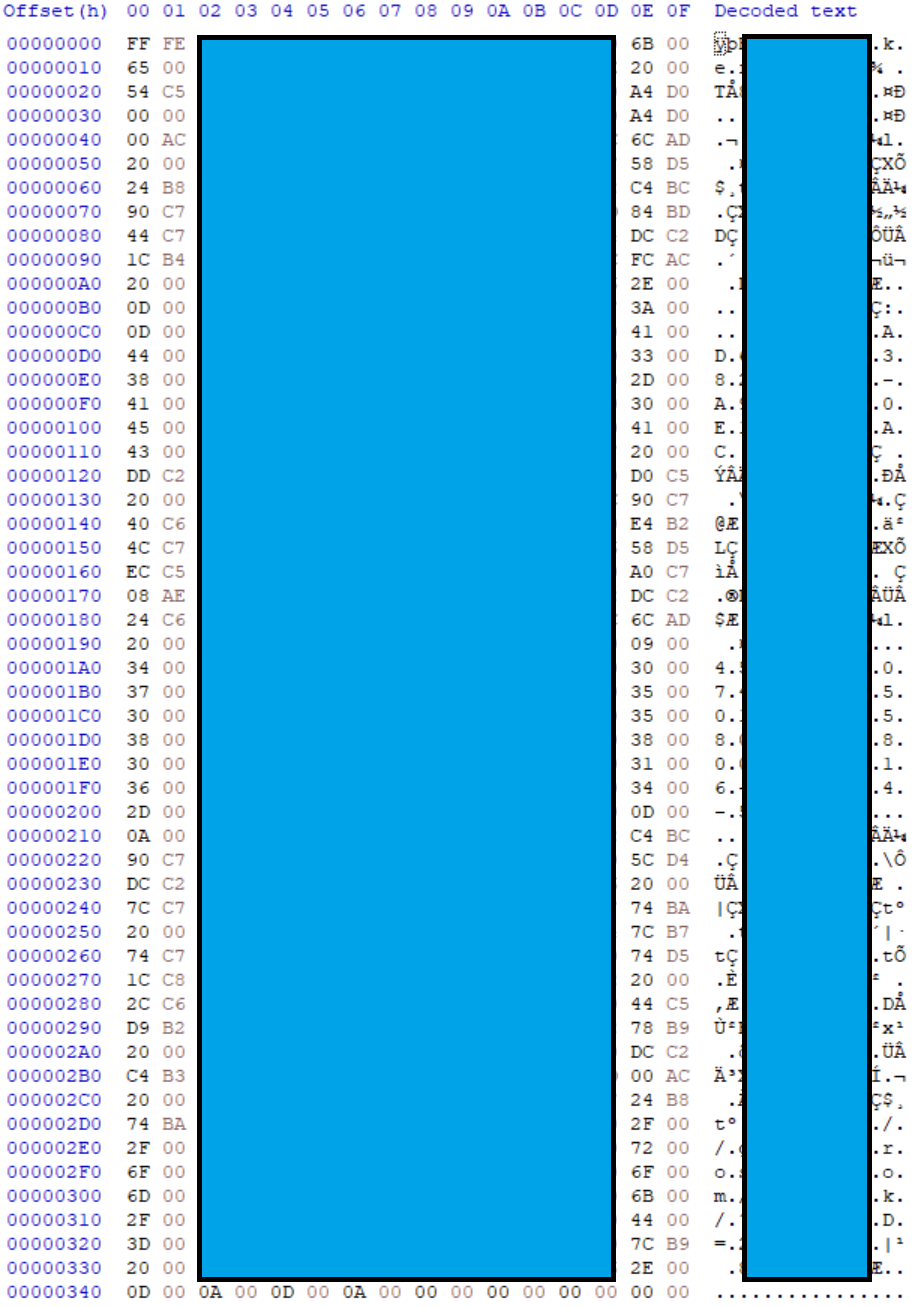

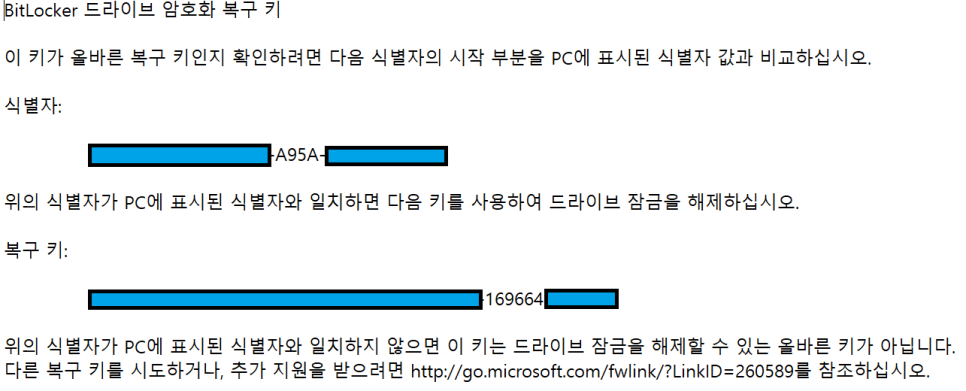

[인공지능 학습을 위한 정상적인 비트락커 복구키 파일의 시그니처]

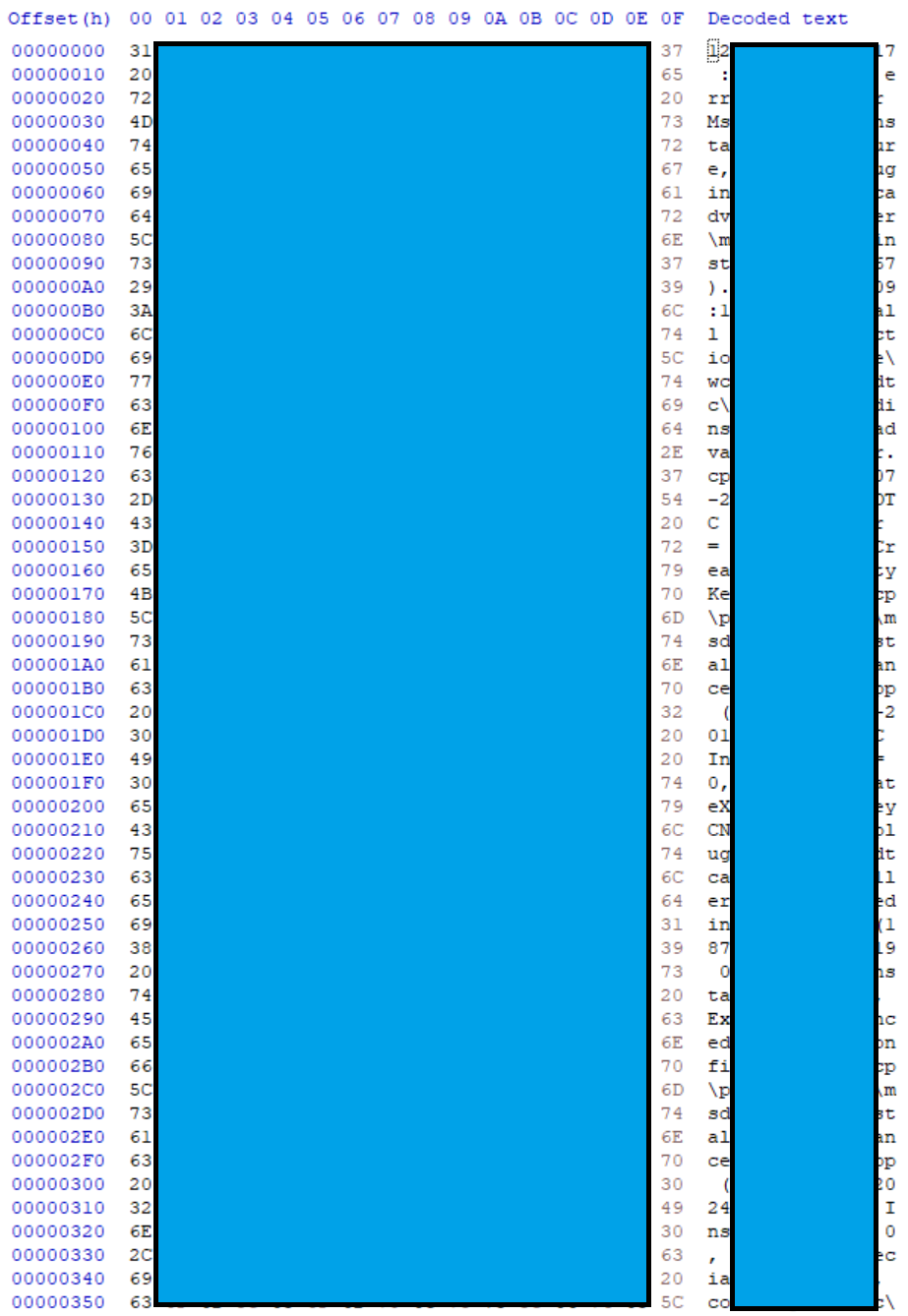

[인공지능 학습을 위한 일반 텍스트 파일의 시그니처]

인공지능 학습 모델을 위해 비트락커 복구키 샘플 1000개와 일반 테스트파일 1000개를 만들어 학습시켰습니다. 위 그림을 보시면 아시겠지만 비트락커 복구키 테스트파일과 일반 텍스트파일은 파일의 시그니처 구조가 다릅니다.

그리고 디스크 전체를 검색해서 비트락커 복구키와 파일의 시그니처가 동일한 파일만 추출하도록 프로그램을 만들었습니다. 그 결과 복구키가 암호화 되지 않았으면 탐지될 수 있는 확률은 99% 였습니다. 왜냐하면 파일의 헤더 구조가 동일한 파일만 추출하니 정확도가 높았습니다. 아래는 인공지능이 복구키를 찾은 화면입니다.

[인공지능 학습모델에서 복구키를 찾은 화면]

[인공지능 학습모델에서 찾은 복구키의 내용]

[인공지능 학습모델에서 비트락커 복구키 파일을 추출]

인공지능 기반 비트락커 복구키 추출 프로그램은 판매용 프로그램이 아니라 UI를 신경쓰지 않고 그냥 결과만 나오고 파일만 추출하도록 개발하였습니다. 저희만 사용하는 프로그램이라 UI 가 좀 투박합니다.

KRDC에서 개발한 인공지능 파일 추출프로그램이 좋은 것은 고객이 원하는 확장자를 학습시켜 복구 할 수 있다는 장점이 있습니다. 저희는 지금 MySQL, MariaDB, Oracle 등 리눅스기반에서 동작하는 데이터베이스 확장자를 인공지능의 학습모델로 만들고 있습니다. 조만간 리눅스에도 랜섬웨어 복구 서비스가 가능합니다. 저희가 모르는 확장자라도 인공지능이 학습만 하면 복구가 가능합니다.

최근 VMWare ESXi 서버의 랜섬웨어 감염사례가 많습니다. 저희도 VMWare ESXi의 확장자 VMDK를 인공지능에 학습시키고 있습니다. 리눅스 랜섬웨어에도 꼭 미리 대비를 하시는 것이 좋습니다.

원글 출처: https://blog.naver.com/krdc2023/223533828980

'KRDC' 카테고리의 다른 글

| 해커에 의한 랜섬웨어 공격의 공통점(락커계열, 크립토계열) (0) | 2024.08.16 |

|---|---|

| 랜섬웨어 복구를 위해 해커와 협상하는 것보다 디지털 포렌식 전문가에게 맡기는 것이 더 나은 이유 (1) | 2024.08.12 |

| 국내 최초 랜섬웨어 감염 MSSQL, AI기반 디스크 포렌식으로 데이터 복구 성공 사례 (0) | 2024.07.22 |

| KRDC 비트락커 랜섬웨어 감염 사고 간략 분석 보고서 (샘플) (1) | 2024.07.09 |

| 비트락커 랜섬웨어 포렌식 상세 리포트(Forensic Detail Report) (1) | 2024.07.09 |